Более безопасное подключение к ssh с помощью dnssec

Содержание:

- SSH-клиенты для для Mac OS

- Многофакторная аутентификация в SSH

- Командная строка

- Аутентификация

- Настройка ssh клиента

- Подключаемся к свободе

- Перенаправление порта

- Как настроить стандартный firewall

- Opening Backdoors into the Enterprise

- Запустите ваш Certificate Authority

- Синтаксис

- Как подключиться по SSH

- Configuring SSH access through firewalls

- Примеры

- На борту нового аккаунта

- Заключение

SSH-клиенты для для Mac OS

Простой консольный терминал

В Mac OS для работы с SSH подключениями уже есть удобная утилита. Это стандартный терминал, который по умолчанию установлен в этой системе. Просто, настраиваемый, удобный. У него нет графического окна для удобного создания соединений, но для продвинутого пользователя это всего лишь ввод одной команды:

ssh user@host

Далее система попросит ввести пароль. Происходит подключение и можно приступать к администрированию. Все просто. Для большинства задач этого вполне достаточно.

Чтобы проверить доменные зоны Российской Федерации и зарегистрировать доменное имя в одной из них — перейдите на соответсвующую страницу: RU, РФ, SU.

ZOC

Если вас по каким-либо причинам не устраивает стандартный терминал, то вы можете попробовать программу под названием «ZOC».

Это аналог PuTTY для Mac OS. Скачать программу можно с с сайта разработчика. Триальная версия 30 дней. Потом за пользование программой придется заплатить. Удобная. Знакомый интерфейс. Простая.

vSSH

В Apple Store можно найти и другое платное решение — программа vSSH от разработчика Velestar Private Enterprise. Невысокая цена этого клиента может сподвигнуть на его использование. Здесь особо добавить нечего: привычный интерфейс командной строки. Работает хорошо и выполняет все свои функции.

Shuttle

Вы точно сможете оценить это небольшое дополнение для OS X, разработанное Тревором Фитцжеральдом. С помощью этой программы можно повесить быстрый доступ к нужным вам хостам в иконку верхней панели ОС. В разделе Config можно задать все нужные подключения, а потом одним щелчком мыши подключаться к ним. Это очень удобно.

Многофакторная аутентификация в SSH

Существует пять способов, как добавить второй фактор для аутентификации в SSH:

-

Обновите OpenSSH и используйте аппаратные токены (ключевые носители). В феврале 2020 года в OpenSSH добавили поддержку токенов FIDO U2F (Universal Second Factor). Это отличная новая функция, но есть нюанс.

Так как это обновление добавляет новые типы ключей для поддержки токенов, его можно использовать только, если обновить и клиента и сервер до версии 8.2 или более поздней. Текущую версию клиента можно проверить командой , для удаленного сервера можно использовать .

Также были добавлены два новых типа ключей — и (с соответствующими типами сертификатов). Для создания ключевых файлов вставьте ваш токен в компьютер и выполните команду . Эта команда создаст открытый и закрытый ключи, привязанные к вашему U2F токену. Закрытый ключ на U2F устройстве используется для расшифровки файла закрытого ключа, хранящегося на диске.

Также в качестве второго фактора можно задать пароль для ключевых файлов. OpenSSH поддерживает еще один вариант генерации ключей типа -«резидентные» ключи. В этом случае ключевые файлы хранятся на U2F токене. Таким образом, ключи будут всегда у вас с собой. Создать резидентный ключ можно командой . Чтобы перенести ключевой файл на новую машину, необходимо вставить ключевой носитель и выполнить команду . Необходимо будет активировать ваш токен при подключении. - Используйте PIV+PKCS11 и Yubikey. Если вы хотите подключаться к машинам, где установлены более ранние версии SSH-сервера, вы можете использовать токен другим способом. Проект Yubikey публикует инструкцию U2F+SSH with PIV/PKCS11. Это не тоже самое, что в случае с FIDO U2F. Нужно немного напрячься, чтобы разобраться.

- Используйте ssh-агент . Filippo Valsorda сделал SSH-агента для Yubikeys. Он совсем новый и пока имеет минимальный набор функций.

- Используйте Touch ID и . Sekey — это SSH-агент с открытым исходным кодом, который сохраняет закрытые ключи в системе secure enclave для MacOS и позволяет использовать функцию подписания через Touch ID.

- Используйте Single Sign On SSH. Здесь можно найти инструкцию по настройке. Преимущество Single Sign On SSH заключается в том, что вы можете использовать политику безопасности вашего поставщика учетных записей, включая поддержку многофакторной аутентификации.

Командная строка

Если вы подключитесь к другому компьютеру по SSH, вы не увидите там рабочий стол и окна программ. Вы увидите чёрный экран и строки текста. Это нормально. Это называется командной строкой. Сейчас вы поймёте.

Когда вы работаете за компьютером, вы обычно видите окна, кнопки, страницы и всё подобное. Это называется графическим интерфейсом.

Графический интерфейс — это не сами программы. Это лишь способ представления программы. Сама программа — это то, что исполняется внутри компьютера: то, что считает, копирует, обрабатывает и так далее. Есть огромное количество программ без графического интерфейса: например, веб-сервер Apache — это программа. Сервер работает на вашем компьютере, занимает память, выдаёт страницы куда нужно, ведёт свою серверную работу, но у него нет графического интерфейса — нет никакого окошка, на которое вы можете сказать «Это сервер».

Или, например, ваш браузер. Если у вас Chrome, то вы видите окно с веб-страницей. А есть версия Headless Chrome, которая может выплёвывать любые страницы в виде картинок прямо на ваш жёсткий диск. У этого «Хрома» нет графического интерфейса со страницей (но есть небольшой интерфейс для настройки).

С нашей человеческой точки зрения интерфейс — это и есть программа. А с точки зрения компьютера интерфейс — это что-то побочное. И опытные программисты довольно часто используют в работе программы, у которых нет графического интерфейса, только командная строка.

Командная строка — это текстовый интерфейс программы. Вы вводите в эту строку команду, программа может в ответ что-то вас спросить текстом, вы ей текстом ответите, и программа сделает свою работу. Мы уже сталкивались с командной строкой, когда собирали своё приложение в электроне или объясняли, как устроен интернет:

Здесь в командной строке пользователь maximilyakhov на компьютере iMac-Maxim выполнил команду ping для адреса thecode.media — то есть проверил, откликается ли сервер с нашим сайтом. Это видно из второй строки. Программа Ping стала показывать статистику: получили пакеты по 64 байта за 79 мс. Пользователь удовлетворился результатом, вышел из программы клавишей Ctrl+C и получил итоговую статистику. Сейчас командная строка готова к новым командам

Бывают и другие интерфейсы программ. Например, может быть голосовой интерфейс: компьютер вас слушает, интерпретирует команды, задаёт вам вопросы голосом.

Может быть интерфейс в виде чата. Вместо того чтобы давать текстовые команды в командной строке, вы пишете команды чат-боту.

Может быть даже физический интерфейс: когда вы играете в приставку, вы даёте команду с помощью джойстика или каких-нибудь палок с датчиками. Когда в вас попадают враги, джойстики могут вибрировать — это приставка вам пытается что-то сказать. Так что графический интерфейс — это лишь одна из разновидностей.

Аутентификация

Служба OpenSSH SSH поддерживает версии протокола SSH 1 и 2. Запретить использование одного из протоколов можно, указав в параметре Protocol файла sshd_config. Протокол 2 поддерживает ключи RSA и DSA; протокол 1 поддерживает только ключи RSA. Независимо от протокола, каждый подключающийся хост имеет собственный, обычно 2048-битный идентифицирующий его ключ.

Для протокола версии 1 подтверждение субъекта сервера обеспечивается 768-битным ключом, который генерируется при запуске сервера. Ключ генерируется заново каждый час, при условии его использования, и не хранится на диске. При получении запроса на подключение со стороны клиента служба посылает в ответ свой открытый ключ и свои ключи. Клиент сравнивает ключ хоста RSA со своими данными, чтобы убедиться в том, что это тот же сервер. Затем клиент генерирует 256-битное произвольное число, шифрует его при помощи обоих ключей (своего и сервера) и отправляет результат серверу. Это число становится ключом сеанса, и с его помощью выполняется кодирование всей последующих данных, по согласованному методу — Blowfish или 3DES (клиент выбирает метод из предложенных сервером). В настоящее время по умолчанию используется 3DES.

Для протокола версии 2 подтверждение субъекта сервера обеспечивается по схеме Диффи—Хеллмана, в результате которой также получается общий ключ сеанса. Дальнейший обмен данными шифруется симметричным кодом, 128-битным AES, Blowfish, 3DES, CAST128, Arcfour, 192-битным AES или 256-битным AES, который выбирает клиент из предложенных сервером. Кроме того, целостность передаваемых данных обеспечивается кодом подтверждения подлинности сообщения (hmac-sha1 или hmac-md5).

Далее, сервер и клиент переходят в режим аутентификации. Клиент пытается аутентифицировать себя по своему хосту, открытому ключу, паролю или с помощью беспарольного механизма («вызов-ответ»).

Независимо от типа аутентификации служба проверяет доступность соответствующей учётной записи в системе. Так, она может быть заблокирована посредством добавления её в параметр DenyUsers или её группы в DenyGroups. Механизм общесистемной блокировки учётной записи выполняется разными системами по-разному. Одни системы ведут собственную базу данных учётных записей (AIX), другие вносят соответствующие изменения в поля файла passwd (‘*LK*’ — Solaris и UnixWare, ‘*’ — на HP-UX, ‘Nologin’ — Tru64, ‘*LOCKED*’ во FreeBSD и ‘!!’ в GNU/Linux). Для запрета только аутентификации по паролю укажите в файле passwd ‘NP’ или ‘*NP*’.

После успешной аутентификации себя клиентом связь переходит в режим подготовки сеанса. В этот момент клиент может запросить такие вещи, как выделение псевдо-терминала, перенаправление соединения Х11, перенаправление соединения TCP/IP или перенаправление соединения агента аутентификации через защищённый канал.

Наконец, клиент запрашивает оболочку или выполнение команды, после чего стороны входят в режим сеанса. В этом режиме, каждая из сторон в любой момент может пересылать данные и эти данные будут переданы оболочке или команде на стороне сервера и на пользовательский терминал соответственно.

По завершении работы пользовательской программы и закрытии всех перенаправленных Х11 и других соединений сервер посылает клиенту команду со статусом выхода и сеанс завершается.

Настройка ssh клиента

В Debian настройки клиентской части ssh делятся на глобальные и пользовательские. Глобальные клиентские настройки находятся в файле /etc/ssh/ssh_config и применяются ко всем пользователям. Пользовательские настройки могут находиться в домашнем каталоге пользователя, в ~/.ssh/config и применяются к одному пользователю. Файл пользовательских настроек не создаётся автоматически в отличие от файла глобальных настроек клиентской части ssh. Для большинства выполняемых задач подойдут настройки по умолчанию, но для удобства использования, так сказать для тюнинга или для выполнения нестандартных задач клиентские настройки изменяются. Рассмотрим вкратце некоторые из этих настроек. Полезно помнить о приоритетах настроек: высший приоритет имеют ключи командной строки, затем следуют настройки пользователя, а после них используются глобальные настройки клиентской части.

Параметр Host. Ограничивает множество хостов, к которым применяются последующие (до ближайшей новой директивы Host) директивы, по указанным шаблонам (хост должен соответствовать хотя бы одному шаблону). Шаблон, состоящий из одного символа *, соответствует любому хосту. Под хостом в данном контексте понимается аргумент имя_хоста передаваемый в командной строке (т.е. никаких преобразований перед сравнением не выполняется).

Параметр HostName. Устанавливает соответствие между псевдонимами, сокращениями и настоящими именами хостов. По умолчанию используется имя, передаваемое в командной строке. Допустимо непосредственное указание IP-адресов.

Параметр Port. Порт на удалённой машине, к которому следует подключаться. Значение по умолчанию — 22

Параметр User. Имя пользователя, которое следует использовать при регистрации в удалённой системе. Полезно, когда на разных серверах используются разные имена, т.к. избавляет от надобности вспоминать каждый раз нужное имя.

В качестве примера я создам файл пользовательских настроек /home/selifan/.ssh/config следующего содержания:

Host sunup

HostName sunup.aitishnik.local

Port 2203

User andrey

Host windbag

HostName windbag.nnov.ru

Port 2280

User joker

Host 212.177.65.1

HostName 212.177.65.1

Port 2222

User forester

Теперь при подключении к компьютерам sunup.aitishnik.local, windbag или по ip адресу 212.177.65.1 мне не нужно вспоминать, ни имя пользователя, ни ssh порт подключения, достаточно после ssh набрать имя сервера. Просто и удобно! Описания всех параметров, значений и некоторых примеров находятся в man ssh_config. Продолжаем настраивать SSH и читаем «Генерация ключей SSH».

Об авторе:

Меня зовут Андрей Золкин. Из более, чем пятнадцати лет работы в сфере информационных технологий, десять лет работаю с системами, базирующимися на открытом исходном коде. На страницах сайта Aitishnik.Ru веду блоги по CMC Joomla и Debian GNU/Linux.

Подключаемся к свободе

Способ для мака

- Качаем приложение SSHTunnel, бросаем в папку Applications.

- Запускам SSHTunnel, открываем вкладку “Servers”. Нажимаем “+” в нижнем левом углу и добавляем новый сервер.

- Заполняем пустые строки. Server: (здесь адрес сервера c SSH). Port: обычно 22. User и Password — логин и пароль соответственно.

- Переходим на закладку “Sessions”. В левой колонке выбираем “Proxies” -> “Airport proxy”. В выпадающем меню “Use this server” выбираем наш.

- Нажимаем кнопку “On/Off”. Если соединение прошло успешно, то в левой колонке лампочка должна позеленеть. (Красная лампочка — нет соединения).

Safari, Mail, iTunes и многие другие “родные” программы автоматически станут работать через туннель. Поэтому прямо сейчас в Safari попробуйте открыть Youtube или Facebook, и проверить работает ли туннель. Некоторые другие программы (например, Firefox) могут игнорировать системные настройки прокси, и эту опцию нужно включать в настройках отдельно.

Способ для Windows

Если пост вам показался интересным, то пожалуйста воспользуйтесь социальными кнопками внизу, чтобы поделиться ссылкой на него с друзьями.

Спасибо.

Перенаправление порта

Туннелирование SSH или переадресация SSH-порта – это метод создания зашифрованного SSH-соединения между клиентом и серверным компьютером, через который можно ретранслировать сервисные порты.

Пересылка SSH полезна для передачи сетевых данных служб, которые используют незашифрованный протокол, таких как VNC или FTP, для доступа к контенту с географическим ограничением или обхода промежуточных межсетевых экранов. По сути, вы можете перенаправить любой порт TCP и туннелировать трафик через безопасное соединение SSH.

Существует три типа переадресации портов SSH:

Переадресация локального порта

Переадресация локального порта позволяет переадресовать соединение с клиентского хоста на хост сервера SSH, а затем на порт хоста назначения.

Чтобы создать локальную переадресацию портов, передайте опцию -L клиенту ssh:

ssh -L LOCAL_PORT:DESTINATION_HOST:DESTINATION_PORT -N -f username@hostname

Опция -f указывает команде ssh запускаться в фоновом режиме, а -N – не выполнять удаленную команду.

Переадресация удаленных портов

Переадресация удаленных портов является противоположностью переадресации локальных портов. Он перенаправляет порт с хоста сервера на хост клиента, а затем на порт хоста назначения.

Опция -L указывает ssh создать перенаправление на удаленный порт:

ssh -R REMOTE_PORT:DESTINATION:DESTINATION_PORT -N -f username@hostname

Динамическая переадресация портов

Динамическая переадресация портов создает прокси-сервер SOCKS, который обеспечивает связь через ряд портов.

Чтобы создать динамическую переадресацию портов (SOCKS), передайте опцию -D клиенту ssh:

ssh -R LOCAL_PORT -N -f username@hostname

Как настроить стандартный firewall

В Ubuntu есть встроенный фаервол Netfilter, который может управляться как непосредственно вызовом утилиты iptables с параметрами так и специальной утилитой UFW (Uncomplicated Firewall). Мы разберем оба варианта.

Iptables на нашем демо-стенде уже установлен, но если в вашем дистрибутиве его нет — можно воспользоваться пакетным менеджером apt:

При работе с iptables можно настроить три типа правил: INPUT — для входящих соединений, OUTPUT — для исходящих и forward для транзитных (используется для маршрутизаторов). Для сервера актуальны первые два.

При обработке пакетов возможно выполнение следующих действий: ACCEPT — разрешить прием пакета, DROP — удалить пакет, REJECT — отклонить пакет и отправил уведомление об отклонении отправителю, LOG — записать пакет в лог и QUEUE — отправить пакет приложению.

В iptables доступны следующие функции управления:

- A — добавить правило в цепочку;

- С — проверить все правила;

- D — удалить правило;

- I — вставить правило с нужным номером;

- L — вывести все правила в текущей цепочке;

- S — вывести все правила;

- F — очистить все правила;

- N — создать цепочку;

- X — удалить цепочку;

- P — установить действие по умолчанию.

Например, чтобы посмотреть настроенные правила можно выполнить команду

Теперь попробуем заблокировать все пакеты от узла 10.10.10.10:

При помощи комбинаций перечисленных выше опций можно настроить любую требуемую логику работы с сетевыми пакетами.

Если перечисленные выше опции показались сложными, можно упростить задачу настройки фаервола и воспользоваться утилитой ufw. Перед началом работы, установим ее при помощи пакетного менеджера apt:

После установки можно начинать работать с правилами. Разрешим все исходящие соединения и запретим все входящие:

В выводе увидим:

В примерах выше мы меняли порт для доступа по SSH на 55555. Создадим правило для доступа по этому порту:

В выводе получим:

Теперь включим сам фаервол.

Обратите внимание на предупреждение системы об отключении SSH-подключений, если вдруг вы забыли добавить соответствующее правило. Но мы его добавили, поэтому смело включаем фаервол

После включения фаервола, проверим его настройки командой:

В выводе увидим:

Дополнительно можно настроить доступ с определенного IP-адреса (или диапазона адресов), на определенный порт.

При помощи правил UFW можно также применять правила к определенным сетевым интерфейсам сервера.

Opening Backdoors into the Enterprise

Remote SSH port forwarding is commonly used by employees to open backdoors into the enterprise. For example, the employee may set get a free-tier server from Amazon AWS, and log in from the office to that server, specifying remote forwarding from a port on the server to some server or application on the internal enterprise network. Multiple remote forwards may be specified to open access to more than one application.

The employee would also set on the server (most employees do not have fixed IP addresses at home, so they cannot restrict the IP address).

For example, the following command opens access to an internal Postgres database at port 5432 and an internal SSH port at port 2222.

Запустите ваш Certificate Authority

Ubuntu 18.04 LTSВозьмите этот скрипт запуска CA

- ID OICD клиента

- OICD client secret

- Доменное имя вашего GSuite

- Имя вашего CA

- Пароль корневого ключа

- Вашу почту

EC2 User Data скриптаДля взаимосвязанности вашему VPC потребуется прикрепленный интернет шлюз, и ваш инстанс должен быть в группе безопасности, доступной всем вашим хостам и пользователям на портах 22 (SSH) и 443 (HTTPS).

Полезно отметить, что принимает HTTPS соединения только через mTLS — так он лучше защищен от атак по сравнению с типичным web-сервером.

- — корневой TLS сертификат вашего CA (самоподписаный).

- — CA SSH ключ хоста дает пользователям верифицировать сертификаты хостов.

- — CA SSH ключ пользователя дает хостам верифицировать сертификаты пользователей.

- У вас также будут секретные ключи подписи CA (в ) для указанных выше сертификатов и ключей. Для дешифровки этих ключей CA при загрузке прочитывает их пароли из файла .

- Публичное имя хоста, чтобы мы могли его снова найти.

- Отпечаток корневого сертификата — для установки общего TLS соединения с этим хостом.

Загрузите новый хост

Заметка: Ваш CA будет выдавать сертификаты хоста только инстансам на его аккаунте AWS.User Data скриптом хоста

- Адрес вашего CA ().

- Отпечаток корневого сертификата вашего CA.

Instance Identity Document (IID)Кстати об IID… В случае если вы раньше никогда с ними не работали, вот так выглядит один из них:

Синтаксис

Рассмотрим синтаксис команды.

Стоит отметить, что утилита ssh способна работать с помощью двух версий протокола, они так и называются протокол 1 и протокол 2. Второй вариант является наилучшим, так как поддерживает значительно больше способов шифрования, а также аутентификаций. Именно поэтому протокол 2 применяется пользователями чаще всего.

Основные опции:

- «g» — для разрешения удаленной машине пользоваться определенным локальным портом.

- «l» — для изменения/введения имя пользователя в определенной системе.

- «f» — аргумент переводит режим работы в фоновый.

- «n» — для перенаправления классического вывода.

- «p» — для изменения/введения данных о локальном порту SSH, используемом на удаленной машине.

- «q» — для исключения вероятности показа сообщений о возникающих ошибках.

- «v» — для включения специального режима отладки.

- «x» — для отключения перенаправления X11.

- «X» — для включения перенаправления Х11.

- «C» — для включения сжатия.

Представленный выше список является неполным. На самом деле команда ssh поддерживает в разы больше опций, а описанные варианты используются чаще всего. Стоит заметить, что большинство настроек можно водить с использованием файла «ssh/config».

Настройка

Для осуществления поставленной перед пользователем задачи первоначально требуется обратиться к файлу «/etc/ssh/sshd_config». Здесь имеется множество настроек, большинство из которых применяются редко. Именно поэтому рекомендуется рассмотреть те, которые пользователи вводят чаще всего.

Строка Port

Утилита работает согласно стандартным установкам на основе порта 22. Это поведение не является безопасным, так как мошенникам известен этот порт. Они могут организовать атаку Bruteforce, чтобы перебить имеющийся пароль. Требуемый порт задается с помощью строки «Port 22». Потребуется в обязательном порядке изменить показатели порта на необходимые вам данные.

Строка — Protocol 2,1

На сервере команда ssh согласно стандартным установкам используются две версии протоколов. Они предназначены для совмещения. К примеру, если потребуется использование только второго протокола, потребуется раскомментировать (удалить #) строку «Protocol 2,1» и убрать цифру 1.

Запрет входа root через ssh

В команде ssh согласно стандартным установкам разрешается Root-доступ. Данное поведение также небезопасно. Именно поэтому пользователю потребуется обязательно раскомментировать строку:

Вход только одному пользователю

В файле конфигурации sshd_config можно добавить две директивы:

- Allowusers;

- AllowGroups.

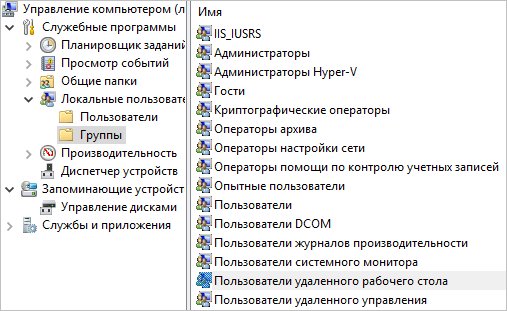

Они позволяют разрешить пользоваться ssh только конкретным пользователям или группам.

Особенности выполнения приложений Х11

Не каждый современный пользователь знает, что утилиту SSH можно применить для полноценного запуска приложений Х11. Чтобы появилась возможность использования такой функции, потребуется разрешить ее со стороны сервера. Для этих целей необходимо ввести:

Для вступления изменений, внесенных в утилиту ssh, необходим обязательный перезапуск сервиса. Для этого потребуется ввести специальную команду:

Или можно перезагрузить всю машину:

Как подключиться по SSH

Для подключения по SSH нам необходимо знать такие данные:

- ip адрес сервера, к которому мы собираемся подключится;

- порт, на котором ожидает подключения SSH сервер, по умолчанию используется 22, но в целях безопасности порт подключения ssh часто изменяют;

- имя и пароль пользователя на удаленном сервере.

Больше ничего не нужно, обычно эти данные присылают в письме вместе с описанием VPS. Теперь перейдем к практике.

1. Подключение через SSH в Linux

В Linux подключение по SSH выполняется с помощью утилиты ssh. Мы более подробно рассматривали работу с ней в статье как пользоваться ssh. Для подключения к удаленному компьютеру ее синтаксис будет выглядеть следующим образом:

$ ssh имя_пользователя@айпи_адрес

Это самый простой вариант, если вам также нужно задать порт, используйте опцию -p:

$ ssh имя_пользователя@айпи_адрес -p порт

Чтобы выполнить подключение по SSH Linux нажмите Ctrl+Alt+T для открытия терминала и наберите команду, заменив нужные значения:

Или, с нестандартным портом:

Если ip_адрес и порт правильные, то на следующем шаге программа попросит у вас ввести пароль:

Если пытаетесь подключится через SSH к этому серверу первый раз, то утилита также попросит подтвердить добавление нового устройства в свой список известных устройств, здесь нужно набрать yes и нажать Enter:

Теперь вы подключены, и все вводимые далее команды будут выполнены на удаленном сервере:

Если же произошла ошибка и IP адрес или порт введены неверно, то вы получите ошибку Connection Refused:

Просто убедитесь что порт введен верно. Если это ваш сервер, то, возможно на нем еще нужно разрешить подключение SSH в брандмауэре. В Ubuntu/Debian для этого на удаленном сервере выполните:

А в CentOS/Fedora:

Если вы используете другой порт для SSH, то замените 22 на свой порт. Для удобства подключения по SSH в дальнейшем можно настроить авторизацию по ключу ssh, чтобы не вводить каждый раз пароль.

Теперь вы знаете как подключиться по ssh linux и решить проблемы с подключением. А теперь перейдем к Windows.

2. Подключение через SSH в Windows

Раньше подключение по SSH из Windows выполнялось только с помощью сторонних утилит, например PuTTY. Но в Windows 10 был добавлен встроенный OpenSSH клиент и работает он точно так же, как и в Linux. По умолчанию этот компонент не активирован. Для его установки откройте Параметры -> Приложения:

Затем выберите Управление дополнительными компонентами:

Здесь нажмите добавить новый компонент и в открывлемся меню выберите OpenSSH Client и нажмите Устанвоить:

Дальше вернитесь назад и дождитесь завершения установки. После того, как SSH клиент будет установлен нужно обязательно перезагрузить компьютер.

После перезагрузки нажмите Win+R чтобы открыть окно запуска команд и наберите в нем cmd:

Далее нажмите Enter. Перед вами откроется командная строка Windows. Здесь можно использовать утилиту ssh. Синтаксис у нее абсолютно такой же, как и для Linux:

ssh имя_пользователя@айпи_адрес -p порт

Например, такой командой можно подключится по SSH к Raspberry Pi, который находится в вашей локальной сети по адресу 192.168.1.5:

Утилита предложит добавить устройство в список известных:

Затем предложит ввести пароль:

Все следующие команды будут выполняться уже на Raspberry Pi или другой удаленной машине, к которой вы подключились.

Теперь подключиться к серверу по ssh из этой операционной системы также просто как и из Linux.

Configuring SSH access through firewalls

SSH is one of the few protocols that are frequently permitted through firewalls. Unrestricted outbound SSH is very common, especially in smaller and more technical organizations. Inbound SSH is usually restricted to one or very few servers.

Outbound SSH

Configuring outbound SSH in a firewall is very easy. If there are restrictions on outgoing traffic at all, just create a rule that allows TCP port 22 to go out. That is all. If you want to restrict the destination addresses, you can also limit the rule to only permit access to your organization’s external servers in the cloud, or to a jump server that guards cloud access.

Back-tunneling is a risk

Unrestricted outbound SSH can, however, be risky. The SSH protocol supports tunneling. The basic idea is that it is possible to have the SSH server on an external server listen to connections from anywhere, forward those back into the organization, and then make a connection to some Internal server.

This can be very convenient in some environments. Developers and system administrators frequently use it to open a tunnel that they can use to gain remote access from their home or from their laptop when they are travelling.

However, it generally violates policy and takes control away from firewall administrators and the security team. It can, for example, violate PCI, HIPAA, or NIST SP 800-53. It can be used by hackers and foreign intelligence agencies to leave backdoors into organizations

Inbound SSH access

For inbound access, there are a few practical alternatives:

-

Configure firewall to forward all connections to port 22 to a particular IP address on the internal network or DMZ.

-

Use different ports on the firewall to access different servers.

-

Only allow SSH access after you have logged in using a VPN (Virtual Private Network), typically using the IPsec protocol.

Примеры

Существует большое количество методов использования утилиты. Большинство из них неизвестны современному пользователю операционной системы Линукс.

Рассмотрим подключение к серверу.

При присоединении с использованием утилиты в командной строке потребуется ввести:

Например, нам надо подключиться к компьютеру в локальной сети debian, под пользователем slon.

Все современные пользователи первоначально присоединяются к удаленной хосту (компьютеру). Только после этого они вводят требуемые команды. Утилита ssh дает возможность выполнить необходимую задачу без обязательного запуска терминала на удаленной машине.

Предположим нам надо запустить команду top на удаленном компьютере.

К примеру, требуется запустить скрипт bash на удаленном компьютере. Сам файл bash.sh находится на локальном компьютере . Для этих целей необходимо провести перенаправление ввода bash.

С использованием утилиты пользователю предоставляется возможность сохранить бекап локального диска на удаленной серверной машине. Для этих целей нужно перенаправлять вывод dd с использованием оператора перенаправления. Далее вывод dd сохраняется в файле copiadiska.img.

Для восстановления прежнего состояния локального диска используется созданная ранее копия. Для этого в командной строке нужно ввести:

При использовании команды ssh для входа в удаленный сервер нередко требуется пароль. Это создает дополнительные неудобства, но дает возможность обезопасить вас от злоумышленников. Несмотря на защиту, пароль можно подобрать.

Наиболее надежным методом аутентификации является использование нескольких ключей RSA. Один из них хранится на ПК, а второй является публичным. Он применяется пользователем при авторизации.

Это поведение весьма просто настроить. Изначально необходимо задать ключ. Для этого потребуется ввести:

При создании ключа пользователю необходимо ответить на определённый перечень вопросов. Если вы желаете присоединиться к удаленной машине без обязательного введения пароля, в области «Passphare» нужно оставить пустое место.

Далее ключ отправляется на удаленную машину, вводится:

После этого ключ будет сохранен. Если попробовать присоединиться к серверу повторно, вы увидите, что введение пароля уже не требуется.

Стоит отметить, размещать пароли в обыденных текстовых файлах не стоит. Ими могут воспользоваться злоумышленники Но если это потребуется, такой вариант возможен. Чтобы сохранить пароль, необходимо воспользоваться оператором, используемым при перенаправлении Bash. Введите в командной строке:

При запуске команды ssh на экране монитора нередко всплывает приветствие. Допускается его изменение. За такую функцию отвечает специальный файл «/etc/issue». Вам потребуется просто открыть данный файл и указать необходимо приветствие. Для этого вводится команда:

В некоторых случаях пользователю ОС Линукс может потребоваться информация о неудачных попытках подключения к утилите. Вы можете посмотреть IP-адреса, с которых совершалось данное действие.

Все запросы о входах концентрируются в «/var/log/secure».

Чтобы отфильтровывать информацию в терминале по запросу «Failed password» необходимо добавит grep

Нередко пользователям требуется запустить определенное приложение с графической оболочкой на удаленном компьютере.

Для осуществления поставленной задачи не нужно использовать VNC, достаточно применить команду ssh. Программа запустится со стороны удаленной машины, пользователю транслируется лишь окно, в котором можно увидеть все, что ему необходимо.

Стоит отметить, что все получаемые данные могут шифроваться. Чтобы такая опция заработала, потребуется включить поддержку со стороны удаленного сервера. Далее выполняется команда, позволяющая загрузить графическую программу. Для этого потребуется ввести в командную строку «ssh -XC user@remotehost «eclipse»».

Нередко при использовании нестабильного соединения с сетью возможно возникновение сбоев в работе утилиты. Если соединение случайным образом было разорвано, потребуется принудительное завершение сессии. Для активации поддержки необходимо добавить в файл:

Теперь можно завершить сессию простой командой:

В завершении можно сказать, что утилита ssh имеет существенно больший функционал, чем это кажется с первого взгляда. Пользоваться такой командой можно как при программировании, так и в повседневной работе.

На борту нового аккаунта

- Запускает ваш системный браузер и запускает процесс авторизации Google OICD.

- После авторизации полученный от Google токен ID отправляется вашему CA.

- Ваш CA подтверждает токен и выдает соответствующий вашей почте SSH сертификат.

- Сертификат добавляется к вашему SSH агенту. Чтобы взглянуть на него, воспользуйтесь , а чтобы разобрать и изучить — .

- Сначала она достает открытый ключ хоста CA — он используется для верификации сертификатов хоста — и устанавливает этот ключ в вашу конфигурацию SSH со следующим результатом (хранящимся в ):

- Затем она импортирует в вашу SSH конфигурацию (в ) вот такой ненавязчивый блок:

Заметка: Блок конфигурации вашего CA определяется шаблоном, который хранится в <, и при желании что-либо поменять, например, убрать директиву , достаточно обратиться к этому шаблону.