Объяснения принципов работы протоколов vpn-безопасности: понимание pptp

Содержание:

- OpenVPN

- Что даёт соединение PPTP

- Компрессия данных внутри VPN

- Настройка L2TP

- Описание

- Реализация PPTP в разных ОС

- IKEv2

- Как работает PPTP

- Соединение PPTP: что это?

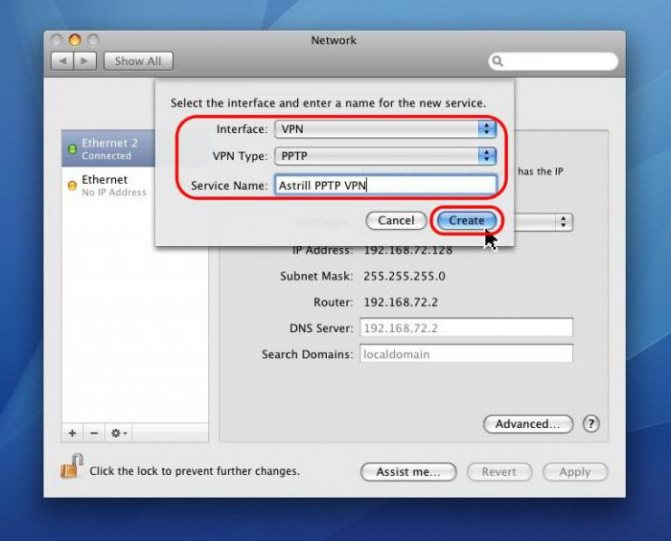

- Настройка PPTP

- Вопрос безопасности и надежности протокола

- Прочие способы настройки подключения PPTP

- Сравнение PPTP и L2TP

- Настройка

- Что такое протокол L2TP?

- PPTP

- Реализация PPTP

- Как увеличить скорость кулера на ноутбуке HP?

- L2TP/IPsec

- Недостатки протокола PPTP

- Как узнать технологию соединения, которую использует мой провайдер?

OpenVPN

OpenVPN — это открытый проект, использующий библиотеку Open SSL, TLS и ряд других технологий. Сегодня он является индустриальным стандартом в коммерческих VPN-сервисах и реализуется на любой платформе с помощью стороннего ПО. Многие провайдеры даже предоставляют кастомные клиенты OpenVPN, однако над ядром кода все равно работают разработчики проекта.

Среди достоинств OpenVPN выделяется его настраиваемость. Его можно настроить для работы на любом порте. Это позволяет пересылать трафик через порт 443, чтобы «замаскировать» его под HTTPS, что усложняет блокирование.

Однако гибкость этого VPN-протокола в какой-то степени может считаться недостатком. В частности, это приводит к необходимости скачивать и устанавливать дополнительные файлы конфигураций при использовании стандартного клиента для Windows. Но эта проблема может быть решена за счет использования предварительно настроенных VPN-клиентов, которые реализуют некоторые провайдеры.

Еще одно достоинство протокола — библиотека OpenSSL. Она поддерживает многие криптоалгоритмы — это 3DES, CAST-128, Camelia, AES и Blowfish. Последние два чаще всего используются на практике.

Также плюсом OpenVPN можно считать регулярные аудиты. Последняя проведенная проверка не выявила «дыр», влияющих на безопасность данных пользователей. Тогда были найдены несколько уязвимостей, дающих злоумышленникам возможность проводить DDoS-атаки, но разработчики пропатчили их в версии OpenVPN 2.4.2.

OpenVPN считается одним из самых надёжных VPN-протоколов имеющихся сегодня и широко поддерживается VPN-индустрией. И хотя раньше OpenVPN не работал на мобильных платформах без root-доступа, сегодня есть third-party приложения, которые исправили это «недоразумение».

/ Flickr / Andrew Hart / CC

Что даёт соединение PPTP

PPTP (Point-to-Point Tunneling Protocol) в переводе с английского звучит как «туннельный протокол типа точка-точка», он обеспечивает компьютеру установку связи с сервером. Подключение выполняется реализацией защищённой линии, то есть туннеля в стандартной незащищённой сети, базирующейся на TCP/IP. Если рассматривать глубже, что это за соединение, то PPTP инкапсулирует кадры PPP в IP-пакеты, они зашифровываются и в таком виде передаются по каналу, проводной или беспроводной сети. Несмотря на невысокий уровень безопасности сравнительно с другими вариантами соединения, например с IPSec, протокол PPTP применяется достаточно широко.

Рассматриваемый тип подключения позволяет реализовать базовую защиту данных, а также существенно экономить пользователям на звонках, поскольку прямое соединение здесь не задействуется и связь осуществляется посредством защищённой линии (туннеля). Протокол PPTP применяют и с целью организации связи для двух локальных сетей. Таким образом, они не контактируют напрямую, а пользуются передачей пакетов по защищённой линии. Посредством данного протокола возможно также формирование соединения типа «клиент-сервер», тогда пользовательский терминал подсоединяется к серверу по защищённому каналу.

Компрессия данных внутри VPN

Данные, передаваемые по VPN туннелю, могут подвергаться компрессии для более эффективного использования полосы пропускания. Для включения компрессии ее методы должны поддерживать обе стороны соединения – клиент и сервер. Методы компрессии согласуются при установлении соединения и остаются неизменными всю сессию.

Если методы компрессии не были успешно согласованы сторонами при установлении соединения, то соединение или не будет успешно установлено или будет установлено без использования компрессии. Это будет происходить в соответствии с параметрами, установленными в настройках VPN соединения сервера и клиента.

Настройка L2TP

L2TP — ещё один VPN-протокол, он даёт большие возможности, поэтому имеет широкое распространение среди моделей роутеров.

- В самом начале настройки L2TP можно определиться, какой должен быть IP-адрес: динамический или статический. В первом случае настраивать его не придётся.

Во втором — необходимо прописать не только сам IP-адрес и иногда его маску подсети, но и шлюз — «L2TP Gateway IP-address».

Затем можно указать адрес сервера — «L2TP Server IP-Address». Может встречаться как «Server Name».

Как и полагается VPN-соединению, нужно указать логин или пароль, взять которые можно из договора.

Далее настраивается подключение к серверу, которое происходит в том числе после обрыва соединения. Можно указать «Always on», чтобы оно всегда было включено, или «On demand», чтобы подключение устанавливалось по требованию.

Настройку DNS нужно выполнять в том случае, если этого требует провайдер.

Параметр MTU обычно менять не требуется, в противном случае интернет-провайдер указывает в инструкциях, какое значение нужно поставить.

Указывать MAC-адрес требуется не всегда, а для особых случаев существует кнопка «Clone your PC’s MAC Address». Она назначает маршрутизатору MAC адрес компьютера, с которого выполняется настройка.

Описание

Протокол PPTP поддерживает шифрование и инкапсуляцию многопротокольного трафика с использованием IP-заголовка для отправки по IP-сети или общедоступной IP-сети, например по Интернету. Протокол PPTP может использоваться для подключений удаленного доступа и VPN-подключений типа «сеть-сеть». При использовании Интернета в качестве общедоступной сети для VPN-подключений PPTP-сервер представляет собой VPN-сервер с поддержкой PPTP, один интерфейс которого находится в Интернете, а второй — в интрасети.

Протокол PPTP инкапсулирует PPP-кадры в IP-датаграммы для передачи по сети. Протокол PPTP использует TCP-соединение для управления туннелем и измененную версию протокола GRE с целью инкапсуляции PPP-кадров для туннелированных данных. Полезные данные инкапсулированных PPP-кадров могут быть шифрованными, сжатыми или и теми, и другими одновременно.

Кадр PPP (IP-, IPX- или Appletalk-датаграмма) заключается в оболочку с заголовком GRE (Generic Routing Encapsulation) и заголовком IP. В заголовке IP-адреса источника и приемника соответствуют VPN-клиенту и VPN-серверу.

Заголовок GRE состоит из 2 частей по 2 байта:

1-2 байты — флаги:

- ChecksumPresent – бит 0, если равен 1, то в заголовке GRE присутствует необязательное поле контрольной суммы – Checksumfield;

- Key Present – бит 2, если равен 1, то в заголовке GRE присутствует необязательное поле, содержащее ключ – Key field;

- Sequence Number Present – бит 3, если равен 1, то в заголовке GRE присутствует необязательное поле порядкового номера – SequenceNumberfield;

- Version Number – биты 13–15. Данное поле обозначает версию реализации GRE. Значение 0 обычно используется для GRE. Point-To-Point протокол (PP2P) использует версию 1.

3-4 байты, в свою очередь, содержат тип протокола (ethertype) инкапсулированного пакета.

PPTP является наиболее часто используемым протоколом для построения VPN многие годы. Он опирается на различные методы аутентификации для обеспечения безопасности (как правило, MS-CHAP v.2). Является стандартным протокол почти во всех операционных системах и устройствах, поддерживающих VPN. Его главное преимущество заключается в том, что он использует меньше вычислительных ресурсов, следовательно обладает высокой скоростью работы.

Обычно используется со 128-битным шифрованием, в следующие несколько лет после включения этого протокола в состав Windows 95 OSR2 в 1999 году были найдены ряд уязвимостей. Наиболее серьезной из которых явилась уязвимость протокола аутентификации MS-CHAP v.2. Используя эту уязвимость, PPTP был взломан в течение 2 дней. Microsoft сама рекомендовала к использованию в качестве VPN проколов L2TP или SSTP.

Реализация PPTP в разных ОС

Теперь немного отвлечемся и с другой стороны посмотрим на соединение PPTP. Что это такое, с момента разработки протокола корпорацией Microsoft, тогда мало кто понимал. И впервые в полноценном варианте он был реализован компанией Cisco.

Тем не менее и специалисты Microsoft не отставали. Начиная с версии Windows 95 OSR2, возможности создания подключения на основе PPTP появились и в более поздних программных продуктах, причем даже со встроенными средствами настройки PPTP-сервера. Далее в качестве примера будет рассмотрено PPTP-соединение Windows 7, тем более что именно эта система на сегодняшний день остается наиболее популярной у большинства пользователей.

В системах Linux до недавнего времени полной поддержки этой технологии не было. Она появилась только в модификации 2.6.13, а официально была заявлена в версии ядра 2.6.14.

Системы FreeBSD и Mac OS X поставляются со встроенными PPTP-клиентами. КПК Palm, имеющие поддержку беспроводного соединения Wi-Fi, оборудованы клиентом Mergic.

IKEv2

Это протокол туннелирования (протокол обмена ключами, версия 2), разработанный Cisco и Microsoft, он встроен в Windows 7 и последующие версии. Протокол допускает модификации с открытым исходным кодом, в частности для Linux и других платформ, также поддерживаются устройства Blackberry.

Он хорошо подходит для установки автоматического VPN-подключения, если интернет-соединение периодически разрывается. Пользователи мобильных устройств могут воспользоваться им как протоколом для беспроводных сетей по умолчанию — он очень гибок и позволяет без труда переключать сети. Кроме того, он прекрасно подойдет для пользователей Blackberry — это один из немногих протоколов, с поддержкой подобных устройств. Хотя IKEv2 доступен на меньшем количестве платформ по сравнению с, например, IPSec, он считается достаточно хорошим протоколом с точки зрения стабильности, безопасности и скорости работы.

Плюсы

- Высокая степень безопасности — поддержка различных шифров, в частности 3DES, AES, AES 256.

- Также поддерживает устройства Blackberry.

- Стабильно подключается снова после разрыва соединения или смены сетей

- Просто установить и настроить, по крайней мере, для пользователя

- Быстрее, чем L2TP, PPTP и SSTP

Минусы

- Поддерживает малое количество платформ.

- Порт UDP 500 блокируется проще, чем решения на основе SSL, как, например, SSTP или OpenVPN

- Исходный код не открыт

- Установка на сервер довольно трудная, это может вызвать потенциальные проблемы

Как работает PPTP

PPTP шифрует, аутентифицирует и согласовывает PPP, любые данные, которые проходят и инкапсулируют данные в IP-конверте. Когда данные собраны, они перемещается по «туннелю». Каждый маршрутизатор или машина, через которые проходят данные, будут восприниматься как IP-пакет. Эти туннели обеспечивают безопасное использование для локальных сетей или для WAN. Даже если вы подключились к публичной сети, информация будет безопасно передана.

PPTP туннели

Существует два типа туннелей:

- Самостоятельное туннелирование — инициируется клиентом.

- Обязательное туннелирование — инициируется сервером PPTP.

Туннели создаются, когда пользователь запускает клиент PPTP, который подключается к их интернет-провайдеру (ISP), это и есть вариант добровольного туннелирования. Когда туннелирование инициируется сервером, это называется принудительным туннелированием. Для принудительного туннелирования должен обязательно быть запущен маршрутизатор. Добровольное туннелирование не нуждается в маршрутизаторах, мостах или поддержке ISP.

Добровольное туннелирование создает соединение протокола управления передачей (TCP) между клиентом и сервером. После установления VPN туннель PPTP может поддерживать два разных типа потока информации:

- Контролирующие сообщения для управления VPN-соединением. Эти сообщения передаются непосредственно между клиентом и сервером.

- Пакеты данных, которые проходят через туннель к клиенту или от него.

Соединение PPTP: что это?

Подключение такого типа строится на основе одноименного протокола, сокращение в названии которого происходит от английского point-to-point tunneling protocol, что дословно можно перевести как «туннельный протокол типа «точка-точка». Иными словами, это соединение между двумя абонентами посредством передачи пакетов данных в зашифрованном виде через незащищенные сети на основе TCP/IP.

Тип соединения PPTP позволяет преобразовывать так называемые кадры PPP в стандартные IP-пакеты, которые и передаются, например, посредством того же интернета. И хотя, как считается, протокол PPTP по уровню безопасности уступает некоторым другим вариантам вроде IPSec, он сегодня имеет достаточно большое распространение, ведь, по сути, пользователь имеет дело с одной из разновидностей VPN-подключений (беспроводное соединение).

Настройка PPTP

PPTP — это ещё одна разновидность VPN-соединения, внешне она настраивается почти так же, как и L2TP.

- Начать конфигурацию данного типа соединения можно с указания типа IP-адреса. При динамическом адресе настраивать далее ничего не нужно.

Если же адрес статический, кроме внесения самого адреса иногда требуется указать маску подсети — это нужно тогда, когда маршрутизатор не в состоянии посчитать её сам. Затем указывается шлюз — «PPTP Gateway IP Address».

Затем нужно указать «PPTP Server IP Address», на котором будет происходить авторизация.

После этого можно указать логин и пароль, выданные провайдером.

При настройке переподключения можно указать «On demand», чтобы соединение с интернетом устанавливалось по требованию и отключалось, если им не пользуются.

Настройка серверов доменных имён чаще всего не обязательна, но иногда требуется провайдером.

Значение MTU лучше не трогать, если в этом нет необходимости.

Поле «MAC Address», скорее всего, заполнять не придётся, в особенных случаях можно использовать кнопку внизу, чтобы указать адрес компьютера, с которого выполняется настройка роутера.

Вопрос безопасности и надежности протокола

- MSCHAP-v1 совершенно ненадёжен. Существуют утилиты для лёгкого извлечения хэшей паролей из перехваченного обмена MSCHAP-v1;

- MSCHAP-v2 уязвим к словарной атаке на перехваченные challenge-response пакеты. Существуют программы, выполняющие данный процесс;

- В 2012 году было показано, что сложность подбора ключа MSCHAP-v2 эквивалентна подбору ключа к шифрованию DES, и был представлен онлайн-сервис, который способен восстановить ключ за 23 часа;

- При использовании MSCHAP-v1, MPPE применяет одинаковый RC4 сессионный ключ для шифрования информационного потока в обоих направлениях. Поэтому стандартным методом является выполнение XOR’а потоков из разных направлений вместе, благодаря чему криптоаналитик может узнать ключ;

- MPPE использует RC4 поток для шифрования. Не существует метода для аутентификации цифробуквенного потока, и поэтому данный поток уязвим к атаке, делающей подмену битов. Злоумышленник легко может заменить некоторые биты для изменения исходящего потока без опасности своего обнаружения. Данная подмена битов может быть зафиксирована с помощью протоколов, считающих контрольные суммы.

Прочие способы настройки подключения PPTP

Стоит отметить, что помимо встроенных средств для настройки сетевых подключений, которые предоставляют разработчики операционных систем, можно использовать программные средства третьих фирм.

Но при выборе именно таких средств можно столкнуться с рядом непредвиденных сложностей. Одна из них – нестабильность подключения.

Также проблемой может стать для пользователя большое количество настраиваемых параметров.

С подобными сложностями справятся профессионалы, а вот рядовые пользователи защищенных сетей с легкостью в них запутаются.

Поэтому подбирать такой экран-машрутизатор требуется с особой ответственностью.

В качестве примера хорошего программного пакета можно рассматривать pfSense, снабженный клиентом Multilink PPP Daemon.

Он будет без проблем работать на домашнем устройстве, а вот при создании соединений на предприятиях между клиентскими станциями и сервером могут возникнуть непреодолимые трудности, связанные со сбоями в сетевых адресах.

Важно, что такие проблемы при использовании стороннего программного обеспечения не единичны. И возникнуть они могут у любого пользователя, как на программном уровне, так и на программном, что подтверждает практика

И возникнуть они могут у любого пользователя, как на программном уровне, так и на программном, что подтверждает практика.

Сравнение PPTP и L2TP

Поскольку мы говорим о протоколах PPTP и L2TP, давайте посмотрим на сравнение между ними. Итак, вот различия между PPTP против L2TP:

| PPTP | L2TP | |

| Основная информация | Основной и первый протокол VPN поддерживается Windows. | Туннельный протокол, который использует IPSec для безопасности / шифрования и работает через UDP. |

| Совместимость | Встроенная поддержка широкого спектра настольных компьютеров, мобильных устройств и планшетов. | Встроенная поддержка широкого спектра настольных компьютеров, мобильных устройств и планшетов. |

| шифрование | 128-битные ключи | 256-битные ключи |

| использование | через встроенный клиент устройства / ОС, используя имя пользователя + пароль + адрес сервера | через встроенный клиент устройства / ОС, используя имя пользователя + пароль + адрес сервера и предварительный общий ключ |

| стабильность | Сравнительно нестабильный, но очень стабильный и принятый большинством точек доступа Wi-Fi. | Доказано стабильным на различных типах устройств, сетей и операционных систем |

| Поддерживаемые устройства / ОС | Windows, Mac OSX, Linux, iOS, Android, DD-WRT и т.д. | Windows, Mac OSX, Linux, iOS, Android, DD-WRT и т.д. |

| Безопасность | Основное шифрование | Очень безопасно Проверка целостности данных, инкапсулирует данные дважды. |

| преимущества | Простая настройка / настройка, хорошая скорость, поддерживается большое количество устройств. | Простая настройка / настройка, легко обходит ограничения по сетям или интернет-провайдерам. |

| Недостатки | Стабильность может варьироваться в зависимости от сети. Не предлагает правительственного уровня безопасности. Легко быть заблокированным. | Более медленные скорости |

| Вывод | PPTP прост в настройке и использовании с приличными скоростями. Менее безопасный, чем другие протоколы VPN. | L2TP обычно достигает более низких скоростей, чем другие протоколы, но его способность обойти ограничения сети и надежную защиту делают его хорошим выбором. |

Настройка

Для начало нам нужно подключится к роутеру через Winbox.

MikroTik имеет доступ в интернет через интерфейс ether1 с адресом 172.16.11.2/24. Так же на нем настроена локальная сеть на интерфейсе General-Bridge с адресом 192.168.10.1/24. В Bridge находятся интерфейсы ether2-ether4

Открываем вкладку PPP:

Нас интересует PPTP Server, и сразу дам рекомендацию, не нужно заходить в нее и включать сервер PPTP. Большая ошибка многих конфигураций — это использование стандартных профайлов. Прежде чем включать VPN, нужно создать и настроить новый. Он нужен для более тонкой настройки PPTP сервера Mikrotik. В нем мы включаем и отключаем нужные параметры. Предлагаю взглянуть.

Переходим в Profiles

Жмем на плюс, так же стандартные Profile не нужно удалять или выключать.

Перед нами открывается окно нового профайла. В строке «Name» задаем понятное имя. В строке Local Address указываем IP адрес Mikrotik в VPN. Я указываю 172.16.25.1. То есть при подключении клиента к PPTP VPN автоматически назначается именно это адрес для сервера Mikrotik.

В строке Remote Address указываю IP адрес или пул адресов для клиентов внутри VPN. Так как я буду подключать больше одного клиента к VPN, то создам пул из той же подсети.

Переходим в нужный нам раздел IP-Pool.

Создаю пул, нажатием плюс. Задаю имя PPTP-VPN-Clients и задаю IP адреса 172.16.25.10-172.16.25.20 в строке Address.

Нажимаем Apply и Ok. Проверяем, создался ли наш пул. Если все хорошо, то возвращаемся к созданию PPTP профайла.

В строке Remote Address выпадающего списка, стал доступен наш пул. Выбираем его.

Приведем свежующие параметры к такому виду:

- переключаем Change TCP MSS в yes;

- параметр Use UPnP переключаем в no.

Переходим в Protocols и изменяем:

- Ставим no для Use MPLS;

- Ставим yes для Use Compression;

- Ставим yes для Use Encryption.

Далее в Limits указываем no для Only One. Остальные настройки можно не задавать. К примеру, если бы нужно было ограничить скорость клиента в VPN, то нас интересовала вкладка Queue – но это совсем другая история.

Теперь можно сохранять. Жмем Apply и OK

В списке должен появиться наш созданный профайл.

Нам осталось включить PPTP сервер на Mikrotik и настроить Firewall. Нас интересует PPTP в меню Interface.

Ставим галочку Enabled.

Выбираем в Default Profile наш созданный PPTP-General-Profile.

Authentication — для более безопасной проверки подлинности рекомендую использовать только mschap2. Мы отключаем все другие протоколы проверки подлинности, но будьте осторожны, т.к. некоторые устройства могут не поддерживать протокол MS-CHAPv2.

Жмем Apply и OK.

Настройка Firewall для PPTP Сервера

На этом еще не все, нам осталось настроить Firewall. Если ваш роутер с пустой конфигурацией, то делать ничего не нужно. Если у вас есть запрещающие правила входящего трафика, то нужно внести некоторые изменения.

Переходим в Firewall. (IP-Firewall), выбираем Filter Rules и жмем плюс.

В окне создания New Firewall Rule выбираем цепочку input, поскольку трафик будет идти именно на роутер (входящий трафик).

Protocol выбираем gre.

Connection State ставим галочку new.

Далее идем во вкладку Action и в параметре Action проверяем чтобы значение было на accept.

Нажимаем Apply и OK.

Создаем еще одно. Нажимаем плюс. Все параметры остаются такие же, за исключением параметров Protocol и Dst.port.

Protocol выбираем tcp

Dst.port 1723.

Сохраняем и проверяем.

Все на месте. Обязательно после сохранения переместите их выше блокирующих, это значит если у вас есть блокирующее правило входящего трафика в цепочке input, то последние два нужно поднять.

Для удобства подпишем их одним комментарием.

Теперь понятно, что это за правила, в какой цепочке и для чего нужны.

Пару слов про блокировку GRE. Некоторые товарищи все же блокируют его, но как понять, доходит ли пакеты до нас?

Расскажу маленькую хитрость. В каждом правиле firewall есть счетчик, они называются Bytes и Packets.

Если в процессе подключения эти счетчики не изменяются, значит пакеты просто не доходят до вашего роутера. В подобных ситуациях нужно пробовать другие протоколы VPN. В следующий статье мы расмотрим настройку и подключение клиента к нашему PPTP серверу на оборудование микротик.

Что такое протокол L2TP?

L2TP или протокол туннелирования уровня 2 (L2TP) является результатом партнерства между Cisco и Microsoft. Он был создан для обеспечения более безопасного протокола VPN, чем PPTP. L2TP – это протокол туннелирования, такой как PPTP, который позволяет пользователям получать удаленный доступ к общей сети.

L2TP VPN – это комбинированный протокол, который имеет все функции PPTP, но работает по более быстрому транспортному протоколу (UDP), что делает его более дружественным к брандмауэрам. Он шифрует данные с использованием 256-битного шифрования и поэтому использует больше ресурсов ЦП, чем PPTP. Однако повышенные издержки, необходимые для управления этим протоколом безопасности, заставляют его работать медленнее, чем PPTP.

PPTP

Point-to-Point Tunneling Protocol (PPTP) — один из старейших VPN протоколов, используемых до сих пор, изначально был разработан компанией Microsoft.

PPTP использует два соединения — одно для управления, другое для инкапсуляции данных. Первое работает с использованием TCP, в котором порт сервера 1723. Второе работает с помощью протокола GRE, который является транспортным протоколом (то есть заменой TCP/UDP). Этот факт мешает клиентам, находящимся за NAT, установить подключение с сервером, так как для них установление подключения точка-точка не представляется возможным по умолчанию. Однако, поскольку в протоколе GRE, что использует PPTP (а именно enhanced GRE), есть заголовок Call ID, маршрутизаторы, выполняющие натирование, могут идентифицировать и сопоставить GRE трафик, идущий от клиента локальной сети к внешнему серверу и наоборот. Это дает возможность клиентам за NAT установить подключение point-to-point и пользоваться протоколом GRE. Данная технология называется VPN PassTrough. Она поддерживается большим количеством современного клиентского сетевого оборудования.

PPTP поддерживается нативно на всех версиях Windows и большинстве других операционных систем. Несмотря на относительно высокую скорость, PPTP не слишком надежен: после обрыва соединения он не восстанавливается так же быстро, как, например, OpenVPN.

В настоящее время PPTP по существу устарел и Microsoft советует пользоваться другими VPN решениями. Мы также не советуем выбирать PPTP, если для вас важна безопасность и конфиденциальность.

Конечно, если вы просто используете VPN для разблокировки контента, PPTP имеет место быть, однако, повторимся: есть более безопасные варианты, на которые стоит обратить внимание

Реализация PPTP

Cisco первой реализовала PPTP и позже лицензировала эту технологию корпорации Microsoft.

PPTP удалось добиться популярности благодаря тому, что это первый протокол туннелирования, который был поддержан корпорацией Microsoft. Все версии Microsoft Windows, начиная с Windows 95 OSR2, включают в свой состав PPTP-клиент, однако существует ограничение на два одновременных исходящих соединения. А сервис удалённого доступа для Microsoft Windows включает в себя PPTP сервер.

Некоторое время в Linux-дистрибутивах отсутствовала полная поддержка PPTP из-за опасения патентных претензий по поводу протокола MPPE. Впервые полная поддержка MPPE появилась в Linux 2.6.13 (2005 год). Официально поддержка PPTP была начата с версии ядра Linux 2.6.14. Тем не менее, сам факт применения MPPE в PPTP фактически не обеспечивает безопасность протокола PPTP.

Операционная система FreeBSD поддерживает PPTP протокол, используя в качестве сервера PPTP порт mpd (/usr/ports/net/mpd5), используя подсистему netgraph; можно также использовать программу PoPToP (/usr/ports/net/poptop). В качестве клиента PPTP в системе FreeBSD может выступать либо порт pptpclient (/usr/ports/net/pptpclient), либо порт mpd, работающий в режиме клиента.

Операционные системы Mac OS X и iOS поставлялись со встроенным PPTP клиентом, однако начиная с версиий macOS Sierra и iOS 10 встроенный клиент удален по соображениям безопасности. Cisco и Efficient Networks продают реализации PPTP клиента для более старых версий Mac OS. КПК Palm, имеющие поддержку Wi-Fi, поставляются с PPTP клиентом Mergic.

Microsoft Windows Mobile 2003 и более новые также поддерживают PPTP.

Как увеличить скорость кулера на ноутбуке HP?

L2TP/IPsec

Протокол туннеля уровня 2 — это протокол VPN, который не предлагает никакого шифрования. Вот почему он обычно реализуется вместе с шифрованием IPsec. Поскольку он встроен в современные настольные операционные системы и мобильные устройства, его довольно легко реализовать. Но он использует порт UDP 500 — это означает, что он не может быть замаскирован на другом порту, например OpenVPN. Таким образом, намного проще блокировать и сложнее обойти брандмауэры.

Теоретически шифрование IPsec должно быть безопасным. Есть некоторые опасения, что NSA может ослабить стандарт, но никто точно не знает. В любом случае это медленнее, чем OpenVPN. Трафик должен быть преобразован в форму L2TP, а затем шифрование добавлено поверх IPsec. Это двухэтапный процесс.

Резюме: L2TP/IPsec теоретически безопасен, но есть некоторые проблемы. Его легко настроить, но проблема связана с брандмауэрами и не так эффективна, как OpenVPN. Придерживайтесь OpenVPN, если это возможно, но определенно используйте это через PPTP.

Недостатки протокола PPTP

Хотя использование PTPP VPN имеет свои преимущества, оно также имеет определенные ограничения. Это включает:

Недостаточная безопасность

Протокол PPTP считается наименее безопасным, поскольку он использует только 128-битное шифрование для защиты ваших данных. Так что, если вы имеете дело с конфиденциальной информацией, вам лучше выбрать другие протоколы VPN, которые предлагают значительный уровень безопасности.

Низкая производительность в нестабильных сетях

PPTP не самый надежный протокол VPN при использовании в нестабильных соединениях – вы часто сталкиваетесь с проблемами производительности! Хотя это может быть приемлемым средством соединения сотрудников и обмена документами, PPTP подведет вас, если у вас будет много личной информации, которой вы хотите поделиться.

Как узнать технологию соединения, которую использует мой провайдер?

В России, Украине, и наверное в других странах СНГ, чаще всего провайдеры используют такие технологии: Динамический IP, Статический IP, PPPoE, PPTP, L2TP.

- Динамический IP – самая нормальная технология:) . Очень много интернет провайдеров используют именно ее. Просто подключаем кабель к роутеру и интернет уже работает, ничего настраивать не нужно. Только нужно указать технологию Dynamic IP. Но, как правило, в настройках роутера она установлена по умолчанию.

- Статический IP – не очень популярная технология. Что бы настроить такое подключение на роутере, вы должны знать IP адрес, который вам должен выдать интернет провайдер.

- PPPoE – популярная технология (в России), которая требует создания специального высокоскоростного соединения. Если ваш провайдер работает по технологии PPPoE, то на компьютере у вас скорее всего было создано такое соединение. В настройках маршрутизатора нужно будет выбрать PPPoE, указать логин и пароль, которые вам выдает провайдер. Так же, возможно, нужно будет задать статический IP адрес.

- PPTP и L2TP – похожие протоколы, при настройке которых нужно так же указывать имя и логин. А так же, адрес сервера и по необходимости – статический IP. Если интернет был раньше подключен к компьютеру, то на компьютере так де было специальное подключение, которое вы запускали.

Написал уже много, а на главный вопрос, так и не ответил.

Перед тем, как приступить к настройке роутера, обязательно узнайте, какую технологию использует ваш интернет-провайдер.

Как узнать? Позвоните в поддержку провайдера и спросите. Зайдите на сайт провайдера и найдите там инструкции по настройке оборудования. Или посмотрите в документах, которые вы получили при подключении.

Если будете звонить в поддержку, то спросите еще, делает ли провайдер привязку по MAC адресу, и какое значение MTU, лучше указать в настройках маршрутизатора.

Если вы уже знаете технологию соединения, то вы так же должны знать необходимые параметры. Если у вас Динамический IP, то как я уже писал выше, никаких параметров не нужно, но если у вас например Статический IP, PPPoE, PPTP, или L2TP, то вы должны знать логин, пароль, статический IP (если нужно), адрес сервера. Или только определенные параметры (все зависит от соединения).

Как правило, эта информация указана в договоре по подключению к интернету.