Настраиваем vpn на mikrotik chr

Содержание:

- Настройка интернета для VPN клиентов PPTP в MikroTik

- VPN подключение PPTP между двумя MikroTik-ами, объединение офисов

- Создание VPN подключения PPTP Windows

- Настройка GRE IPSEC

- Настройка PPTP клиента на Mikrotik

- PPTP Server

- Конфигурирование

- Application Examples

- Настройка OpenVPN на Mikrotik

- Настройка

- Настройка

- Связанные статьи:

- Защитное стекло Cafele

- Информация о презентации

Настройка интернета для VPN клиентов PPTP в MikroTik

Этот вопрос будет вынесен за рамки данной статьи, т.к. относится с дополнительным сервисам для VPN клиентов. Таких сервисов может быть множество и все они имеют индивидуальных характер(для тех кто ищет: нужно настроить и разрешить DNS запросы и Masquerade).

VPN подключение PPTP между двумя MikroTik-ами, объединение офисов

В этой настройке будут участвовать два роутера MikroTik, один в качества сервера, другой в качестве клиента

На этапе создание такого подключения стоит обратить внимание на модель MikroTik, т.к. от неё зависит количество VPN подключений, а также возможность обрабатывать такие потоки данных

Для консультации по этому вопросу обращайтесь в Настройка-Микротик.укр через контактную форму.

Для объединения двух офисов и работы маршрутизации данную настройку лучше разбить на два блока:

- Настройка клиент-серверной части;

- Добавление статических маршрутов для прохождения трафика.

Серверная часть была описана ваше, но требует корректировки в виде статических адресов для VPN клиента

Настройка находится PPP->Interface->Secrets

/ppp secret add local-address=192.168.10.1 name=user2 password=user2 profile=VPN-Server \ remote-address=192.168.10.2

а клиентская часть состоит из настройки PPTP клиента.

Настройка находится PPP->Interface->+PPTP Client

/interface pptp-client add connect-to=90.200.100.99 disabled=no name=\ pptp-out1 password=user2 user=user2

Это правило укажет роутеру MikroTik куда направлять трафик.

Настройка находится IP->Routes

/ip route add distance=1 dst-address=192.168.88.0/24 gateway=192.168.10.2

где

- 192.168.88.0/24 – сеть за 2-ым MikroTik-ом, который выступает в роли ppptp клиента;

- 192.168.10.2 – IP адрес 2-ого MikroTik-а.

Настройка находится IP->Routes

/ip route add distance=1 dst-address=192.168.0.0/24 gateway=192.168.10.1

где

- 192.168.5.0/24 – сеть 1-ого MikroTik-ом, который выступает в роли ppptp сервера;

- 192.168.10.1 – IP адрес 1-ого MikroTik-а.

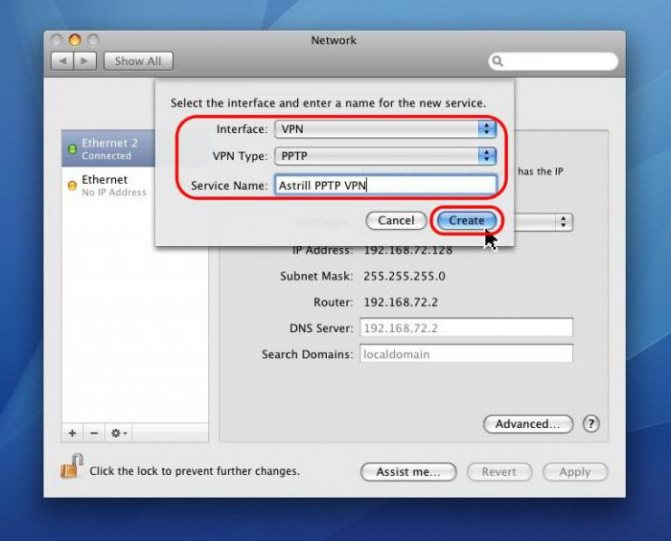

Создание VPN подключения PPTP Windows

ОС семейства Windows имеют штатный VPN клиент, который отлично подходит под эту роль. Для его настройки нужно перейти

Панель управления\Сеть и Интернет\Центр управления сетями и общим доступом

Есть вопросы или предложения по настройке VPN типа PPTP MikroTik? Активно предлагай свой вариант настройки! →

Настройка GRE IPSEC

Настройка PPTP клиента на Mikrotik

2 минуты чтения

В сегодняшней статье мы покажем, как настроить PPTP клиент на роутерах Mikrotik. Мы будем проводить все настройки на модели RB951Ui-2HnD, но написанное в этой статье будет актуально для любой модели Mikrotik, поддерживающей PPP.

Протокол PPTP

Для начала немного теории. PPTP (Point To Point Tunnel Protocol) это протокол, который позволяет создать незашифрованный туннель через публичную сеть Интернет. Для шифрования данного туннеля вместе с PPTP обычно применяется протокол Microsoft Point-to-Point Encryption (MPPE). PPTP поддерживает различные методы аутентификации, которые включены в PPP, такие как: pap, chap, mschap2, mschap1. Для использования PPTP зарезервирован порт 1723 и протокол GRE для энкапсуляции фреймов.

Основные задачи, которые решает PPTP:

- Безопасное соединение роутеров через Интернет по защищенному туннелю

- Подключение удаленных пользователей для доступа к ресурсам локальной сети

- Соединение распределенных локальных сетей через Интернет

Настройка PPTP клиента

Для того, чтобы настроить PPTP клиент на роутерах Mikrotik при помощи приложения WinBox, нужно открыть раздел PPP → Interface → + и выбрать PPTP Client, как показано ниже:

Откроется окно добавления нового интерфейса. На вкладке General можно оставить всё по умолчанию.

Переходим на вкладку Dial Out и выполняем следующие настройки:

- Connect To — Сюда вписываем адрес или ddns сервера PPTP/ VPN (Например — OpenVPN).

- User — Логин для подключения к серверу PPTP/VPN

- Password — Пароль для подключения к серверу PPTP/VPN

На самом базовом уровне этих данных вполне достаточно.

Осталось только добавить несколько правил, которые разрешат использование PPTP.

Для этого открываем раздел IP> → Firewall → NAT и нажимаем +. Перед нами открывается страница добавления нового правила, заполняем её следующим образом:

Здесь Out Interface — интерфейс для PPTP клиента, который мы создавали ранее.

Пожалуйста, расскажите почему?

Нам жаль, что статья не была полезна для вас Пожалуйста, если не затруднит, укажите по какой причине? Мы будем очень благодарны за подробный ответ. Спасибо, что помогаете нам стать лучше!

Подпишитесь на нашу еженедельную рассылку, и мы будем присылать самые интересные публикации Просто оставьте свои данные в форме ниже.

VPN-туннели — распространенный вид связи типа «точка-точка» на основе стандартного интернет-соединения через роутеры MikroTik. Они представляют собой, по сути «канал внутри канала» — выделенную линию внутри основной.

Необходимость настройки туннельного VPN-соединения на MikroTik возникает в случаях, когда:

- Требуется предоставить доступ к корпоративной сетисотрудникам предприятия, которые работают из дома, или находясь в командировке, в том числе с мобильных устройств.

- Требуется предоставить доступ в интернет абонентам провайдера (в последнее время такая реализация доступа клиентов становится все более популярной).

- Необходимо соединить два удаленных подразделения предприятия защищенным каналом связи с минимальными затратами.

В отличие от обычной сети, где данные передаются открыто и в незашифрованном виде, VPN является защищенным каналом связи. Уровень защиты зависит от типа туннельного протокола, выбранного для соединения. Так, наименее защищенным считается протокол PPtP, даже его «верхний» алгоритм аутентификации mschap2 имеет ряд проблем безопасности и легко взламывается. Наиболее безопасным считается набор протоколов IPsec.

Несмотря на укоряющую картинку, иногда смысл в отключении шифрования и аутентификации все же есть. Многие модели MikroTik не поддерживают аппаратное шифрование, и обработка всех процессов, связанных с защитой соединения происходит на уровне CPU. Если безопасность соединения не является для вас критичным моментом, а производительность используемого роутера оставляет желать лучшего, то отключение шифрования можно использовать для разгрузки процессора.

PPTP Server

Sub-menu:

This sub-menu shows interfaces for each connected PPTP clients.

An interface is created for each tunnel established to the given server. There are two types of interfaces in PPTP server’s configuration

- Static interfaces are added administratively if there is a need to reference the particular interface name (in firewall rules or elsewhere) created for the particular user.

- Dynamic interfaces are added to this list automatically whenever a user is connected and its username does not match any existing static entry (or in case the entry is active already, as there can not be two separate tunnel interfaces referenced by the same name).

Dynamic interfaces appear when a user connects and disappear once the user disconnects, so it is impossible to reference the tunnel created for that use in router configuration (for example, in firewall), so if you need persistent rules for that user, create a static entry for him/her. Otherwise it is safe to use dynamic configuration.

Note: in both cases PPP users must be configured properly — static entries do not replace PPP configuration.

Server configuration

Sub-menu:

Properties

| Property | Description |

|---|---|

| authentication (pap | chap | mschap1 | mschap2; Default: mschap1,mschap2) | Authentication methods that server will accept. |

| default-profile (name; Default: default-encryption) | Default to use |

| enabled (yes | no; Default: no) | Defines whether PPTP server is enabled or not. |

| keepalive-timeout (time; Default: 30) | If server during keepalive period does not receive any packet, it will send keepalive packets every second five times. If the server does not receives response from the client, then disconnect after 5 seconds. Logs will show 5x «LCP missed echo reply» messages and then disconnect. |

| max-mru (integer; Default: 1460) | Maximum Receive Unit. Max packet size that PPTP interface will be able to receive without packet fragmentation. |

| max-mtu (integer; Default: 1460) | Maximum Transmission Unit. Max packet size that PPTP interface will be able to send without packet fragmentation. |

| mrru (disabled | integer; Default: disabled) | Maximum packet size that can be received on the link. If a packet is bigger than tunnel MTU, it will be split into multiple packets, allowing full size IP or Ethernet packets to be sent over the tunnel. |

To enable PPTP server:

/interface pptp-server server set enabled=yes

/interface pptp-server server print

enabled: yes

max-mtu: 1460

max-mru: 1460

mrru: disabled

authentication: mschap2,mschap1

keepalive-timeout: 30

default-profile: default

Конфигурирование

Используем лабораторный стенд с Mikrotik CHR версии 6.46.2 на борту. Мы находимся справа внизу в офисе SPB (Office-SPB). Вводные данные:

- Office-SPB клиент;

- Office-Moscow сервер;

- NetworkCore выполняет роль провайдера, он будет заниматься обычной маршрутизацией;

- Office-Moscow ether1 смотрит в интернет 172.16.10.2/24;

- Office-SPB ether1 смотрит в интернет 172.16.11.2/24;

- Office-Moscow имеет bridge “General-Bridge” в локальной сети 192.168.11.1/24;

- Office-SPB имеет bridge “General-Bridge” в локальной сети 192.168.10.1/24;

- IP ПК в локальной сети Office-Moscow 192.168.11.2;

- IP ПК в локальной сети Office-SPB 192.168.10.2;

- Адресация в VPN сети 172.16.25.0/24.

Если вы хотите углубить свои знания по работе с роутерами MikroTik, то наша команда рекомендует пройти курсы которые сделаны на основе MikroTik Certified Network Associate и расширены автором на основе опыта . Подробно читайте .

Тестирование связи

На нашем стенде, как вы заметили, я использую статические частные (серые) IP адреса. В действительности необходим хотя бы один публичный (белый) IP адрес. Он должен быть на том оборудовании, которое выполняет роль сервера. Самым лучшим решением – это использование публичных адресов со всех устройств которые будут подключаться к VPN. Цена в таком решении — это абонентская плата, а результат – улучшенная безопасность на нескольких уровнях. Проверим связь между устройствами. Отправляю ping-запросы между 172.16.10.2 и 172.16.11.2 с московского роутера.

Ping-и идут стабильно, можно идти дальше.

Создание пользователя

Не отключаясь от роутера Office-Moscow создадим пользователя. Переходим в PPP – Secrets.

Задаем следующие параметры:

- Name – SPB-Office — Имя учетной записи;

- Password – passwordspb – пароль;

- Service – l2tp – сервис, который разрешен данной учетной записи;

- Profile – L2TP-Server-General – созданный ранее профиль сервера.

Сохраняем и проверяем результат.

Создание клиентского интерфейса

Подключаемся к клиентскому Mikrotik Office-SPB. Создаем интерфейс в PPP – Interface.

Указываем параметр Name на вкладке General. Я обычно указываю направление, в которое будет подключаться роутер.

На вкладке Dial Out указываем:

- Connect To – 172.16.10.2 – IP или DNS имя сервера Mikrotik;

- User — SPB-Office – созданный на прошлом шаге пользователь;

- Password – passwordspb – пароль от учетной записи;

- Allow – mschap2 – протокол аутентификации.

Жмем Apply и смотрим на статус в правом нижнем углу, он должен быть connected.

Это символизирует об успешном подключении. Открываем вкладку Status. Взглянем на состояние.

Мы видим, что наш клиент подключился последний раз 25 января 2020 года в 15:11:18, ни одного разрыва с момента подключения, шифрование MPPE 128, адрес клиента в туннеле 172.16.25.10 и шлюза 172.16.25.1. Если ваш провайдер блокирует L2TP без IPSEC, то у вас либо не поднимется соединение, либо будет расти счетчик Link Downs. Так же стоит проверить, создался ли сам интерфейс.

Проверка соединения

Перейдем к проверке связи. Будем тестировать ping-запросами. Отправим их внутри туннеля.

Убедившись, что запросы по направлению друг к другу отрабатывают корректно, займемся настройкой безопасности.

Application Examples

Connecting Remote Client

The following example shows how to connect a computer to a remote office network over a PPTP encrypted tunnel giving that computer an IP address from the same network that the remote office has (without any need of bridging over EoIP tunnels).

Consider following setup:

Office router is connected to internet through ether1. Workstations are connected to ether2.

Laptop is connected to the internet and can reach Office router’s public IP (in our example it is 192.168.80.1).

First step is to create a user

/ppp secret add name=Laptop service=pptp password=123 local-address=10.1.101.1 \ remote-address=10.1.101.100

/ppp secret print detail

Flags: X - disabled

0 name="Laptop" service=pptp caller-id="" password="123" profile=default

local-address=10.1.101.1 remote-address=10.1.101.100 routes==""

Notice that the PPTP local address is the same as the router’s address on the local interface and the remote address is from the same range as the local network (10.1.101.0/24).

Next step is to enable the PPTP server and the PPTP client on the laptop.

/interface pptp-server server set enabled=yes

/interface pptp-server server print

enabled: yes

max-mtu: 1460

max-mru: 1460

mrru: disabled

authentication: mschap2

keepalive-timeout: 30

default-profile: default

PPTP client from the laptop should connect to routers public IP which in our example is 192.168.80.1.

(Consult the respective manual on how to set up a PPTP client with the operating system software you are using).

At this point (when PPTP client is successfully connected) if you try to ping any workstation form the laptop, the ping will time out because the Laptop is unable to get ARPs from workstations. The solution is to set up proxy-arp on the local interface.

/interface ethernet set Office arp=proxy-arp

/interface ethernet print Flags: X - disabled, R - running # NAME MTU MAC-ADDRESS ARP 0 R ether1 1500 00:30:4F:0B:7B:C1 enabled 1 R ether2 1500 00:30:4F:06:62:12 proxy-arp

After proxy-arp is enabled, the remote client can successfully reach all workstations in the local network behind the router.

Site-to-Site PPTP

The following is an example of connecting two Intranets using PPTP tunnel over the Internet.

Consider following setup:

Office and Home routers are connected to the internet through ether1, workstations and laptops are connected to ether2.

Both local networks are routed through a PPTP client, thus they are not in the same broadcast domain. If both networks should be in the same broadcast domain then you need to use and bridge the PPTP tunnel with the local interface.

First step is to create a user

/ppp secret add name=Home service=pptp password=123 local-address=172.16.1.1 \ remote-address=172.16.1.2 routes="10.1.202.0/24 172.16.1.2 1"

/ppp secret print detail

Flags: X - disabled

0 name="Home" service=pptp caller-id="" password="123" profile=default

local-address=172.16.1.1 remote-address=172.16.1.2 routes=="10.1.202.0/24 172.16.1.2 1"

Notice that we set up PPTP server’s PPP secret where a route is added automatically whenever the client connects. If this option is not set, then you will need to add static routing on the server to route traffic between the two sites through the PPTP tunnel. (See for more info on routes variable).

Next step is to enable the PPTP server on the office router and configure the PPTP client on the Home router.

/interface pptp-server server set enabled=yes

/interface pptp-server server> print

enabled: yes

max-mtu: 1460

max-mru: 1460

mrru: disabled

authentication: mschap2

keepalive-timeout: 30

default-profile: default

/interface pptp-client add user=Home password=123 connect-to=192.168.80.1 disabled=no

/interface pptp-client print

Flags: X - disabled, R - running

0 name="pptp-out1" max-mtu=1460 max-mru=1460 mrru=disabled connect-to=192.168.80.1 user="Home"

password="123" profile=default-encryption add-default-route=no dial-on-demand=no

allow=pap,chap,mschap1,mschap2

Now we need to add the route to reach the local network behind the Home router

/ip route add dst-address=10.1.101.0/24 gateway=pptp-out1

Now after the tunnel is established and routes are set, you should be able to ping remote network.

Настройка OpenVPN на Mikrotik

После создания сертификатов, можно переходить к настройке самого микротика.

1. Создаем пул IP-адресов

Пул адресов нужен для выдачи клиентам сетевых адресов. Для его настройки переходим в IP — Pool:

Введем настройки для нашего пула:

* где Name просто указывает название для идентификации пула; Addresses — стартовый и конечный адреса, которые будет назначаться клиентам при подключении к VPN. В данном примере мы указываем последовательность от 176.16.10.10 до 176.16.10.250.

2. Создание профиля

В профиле мы задаем настройки IP-адреса интерфейса для VPN и ранее созданный пул.

Переходим в PPP — открываем вкладку Profiles — создаем новый профиль — указываем название для профиля, IP-адрес сервера VPN и пул, из которого будут выдаваться IP-адреса клиентам — OK:

* как видим, мы выбрали наш пул openvpn и назначили адрес 176.16.10.1 для сервера.

3. Создание пользователя

Для каждого пользователя, желательно создать своего пользователя. В том же PPP переходим на вкладку Secrets — создаем нового пользователя — задаем ему имя, пароль, указываем сервис ovpn и выбираем профиль, из которого пользователю будет назначен адрес при подключении — нажимаем OK:

4. Включаем и настраиваем сервер OpenVPN

Для включение сервиса OpenVPN в том же PPP переходим на вкладку Interface — кликаем по кнопке OVPN Server — включаем сервис (Enabled) и задаем настройки — кликаем по OK:

* в данном примере примененные настройки пометились синим цветом. Мы указали профиль для PPP (profile-openvpn), выбрали сертификат сервера (server), включили требование клиентского сертификата (Require Client Certificate) и расширили число алгоритмов для шифрования.

5. Настройка брандмауэра

Мы активировали наш сервер OVPN на порту 1194 и нам нужно открыть данный порт на фаерволе. Переходим в раздел IP — Firewall:

На вкладке Filter Rules создаем новое правило:

* мы должны выбрать для Chain — Input, указать протокол (tcp) и задать порт, на котором слушает сервер OpenVPN (1194).

По умолчанию для создаваемых правил, действие задано на разрешение, поэтому просто сохраняем правило, нажав OK. После создания правила перетягиваем его мышкой наверх (выше запрещающих правил).

OpenVPN сервер готов к работе.

Настройка

Настройка первого маршрутизатора

Через графический интерфейс

Создать GRE-туннель. Укажем параметр «keepalive«, который определяет находится ли туннель в рабочем состоянии. Если параметр не включен, то даже, если второй маршрутизатор будет выключен интерфейс все равно будет показывать рабочее состояние, что не удобно для диагностики. Мы рекомендуем использоваться значение 10 попыток по 10 секунд. т. е., если в течении 100 секунд не будет никаких сигналов с противоположной стороны туннель перейдет в нерабочее состояние. При этом он автоматически включится, если противоположная сторона попытается установить соединение. Мы рекомендуем выбирать имя интерфейса, которое бы позволяло однозначно идентифицировать кто находится на противоположной стороне туннеля. Если филиалов 1-2, то достаточно и простых идентификаторов. А вот если их число начнет расти, то идентификаторы вроде filial1, filial2, filial3 и т. д. будут не самыми удобными. В отличии от настройки GRE без IPSec в этой конфигурации должна быть отключена опция «Allow Fast Path«, а параметр «Local Address:» является обязательным потому что без него не получится создать автоматические настройки IPsec.

При указании параметра «IPsec Secret:» будут автоматически созданы необходимые настройки IPsec. При этом надо учитывать, что внести изменения в эти настройки не будет возможности.

На картинке имеется опечатка. Значения параметров Local Address и Remote Address надо поменять местами.

Назначить IP-адрес GRE-туннелю, созданному на предыдущем шаге.

Через консоль

Настройка второго маршрутизатора

Через графический интерфейс

Настройки второго маршрутизатора полностью идентичны настройкам на первом. Поэтому комментировать их мы не будем.

Через консоль

Настройка маршрутизации

Если на предыдущих шагах все было сделано верно, то VPN-соединение между двумя офисами было установлено, но для того, что бы обе сети могли обмениваться информацией друг с другом они должны знать друг о друге, т. е. между ними должна быть настроена маршрутизация. Для этого надо выполнить следующие шаги:

На первом маршрутизаторе

Через графический интерфейс

Выполнить следующие настройки:Dst. Address: 192.168.25.0/24 (адрес сети к которой указываем маршрут)Gateway: 172.16.30.2 (интерфейс через который можно «добраться» до сети)Pref. Source: 192.168.15.1 (интерфейс с которого будут идти запросы к сети)

Комментарий указать по нажатию кнопки «Comment» (не обязательно)

Через консоль

На втором маршрутизаторе

Через графический интерфейс

Выполнить следующие настройки:Dst. Address: 192.168.15.0/24 (адрес сети к которой указываем маршрут)Gateway: 172.16.30.1 (интерфейс через который можно «добраться» до сети)Pref. Source: 192.168.25.1 (интерфейс с которого будут идти запросы к сети)

Комментарий указать по нажатию кнопки «Comment» (не обязательно)

Через консоль

HQ — это аббревиатура от headquarter, что в переводе означает головной офис.

Параметр Pref. Source (pref-src) не является обязательным. Он становится нужен, если количество филиалов будет более одного. Без этого параметра не будут проходить ping'и с маршрутизатора одного филиала до хостов и внутреннего интерфейса маршрутизатора другого филиала. Не будут проходить ping'и именно с маршрутизаторов, т. е. между хостами двух филиалов связь будет.

Настройка

Для начало нам нужно подключится к роутеру через Winbox.

MikroTik имеет доступ в интернет через интерфейс ether1 с адресом 172.16.11.2/24. Так же на нем настроена локальная сеть на интерфейсе General-Bridge с адресом 192.168.10.1/24. В Bridge находятся интерфейсы ether2-ether4

Открываем вкладку PPP:

Нас интересует PPTP Server, и сразу дам рекомендацию, не нужно заходить в нее и включать сервер PPTP. Большая ошибка многих конфигураций — это использование стандартных профайлов. Прежде чем включать VPN, нужно создать и настроить новый. Он нужен для более тонкой настройки PPTP сервера Mikrotik. В нем мы включаем и отключаем нужные параметры. Предлагаю взглянуть.

Переходим в Profiles

Жмем на плюс, так же стандартные Profile не нужно удалять или выключать.

Перед нами открывается окно нового профайла. В строке «Name» задаем понятное имя. В строке Local Address указываем IP адрес Mikrotik в VPN. Я указываю 172.16.25.1. То есть при подключении клиента к PPTP VPN автоматически назначается именно это адрес для сервера Mikrotik.

В строке Remote Address указываю IP адрес или пул адресов для клиентов внутри VPN. Так как я буду подключать больше одного клиента к VPN, то создам пул из той же подсети.

Переходим в нужный нам раздел IP-Pool.

Создаю пул, нажатием плюс. Задаю имя PPTP-VPN-Clients и задаю IP адреса 172.16.25.10-172.16.25.20 в строке Address.

Нажимаем Apply и Ok. Проверяем, создался ли наш пул. Если все хорошо, то возвращаемся к созданию PPTP профайла.

В строке Remote Address выпадающего списка, стал доступен наш пул. Выбираем его.

Приведем свежующие параметры к такому виду:

- переключаем Change TCP MSS в yes;

- параметр Use UPnP переключаем в no.

Переходим в Protocols и изменяем:

- Ставим no для Use MPLS;

- Ставим yes для Use Compression;

- Ставим yes для Use Encryption.

Далее в Limits указываем no для Only One. Остальные настройки можно не задавать. К примеру, если бы нужно было ограничить скорость клиента в VPN, то нас интересовала вкладка Queue – но это совсем другая история.

Теперь можно сохранять. Жмем Apply и OK

В списке должен появиться наш созданный профайл.

Нам осталось включить PPTP сервер на Mikrotik и настроить Firewall. Нас интересует PPTP в меню Interface.

Ставим галочку Enabled.

Выбираем в Default Profile наш созданный PPTP-General-Profile.

Authentication — для более безопасной проверки подлинности рекомендую использовать только mschap2. Мы отключаем все другие протоколы проверки подлинности, но будьте осторожны, т.к. некоторые устройства могут не поддерживать протокол MS-CHAPv2.

Жмем Apply и OK.

Настройка Firewall для PPTP Сервера

На этом еще не все, нам осталось настроить Firewall. Если ваш роутер с пустой конфигурацией, то делать ничего не нужно. Если у вас есть запрещающие правила входящего трафика, то нужно внести некоторые изменения.

Переходим в Firewall. (IP-Firewall), выбираем Filter Rules и жмем плюс.

В окне создания New Firewall Rule выбираем цепочку input, поскольку трафик будет идти именно на роутер (входящий трафик).

Protocol выбираем gre.

Connection State ставим галочку new.

Далее идем во вкладку Action и в параметре Action проверяем чтобы значение было на accept.

Нажимаем Apply и OK.

Создаем еще одно. Нажимаем плюс. Все параметры остаются такие же, за исключением параметров Protocol и Dst.port.

Protocol выбираем tcp

Dst.port 1723.

Сохраняем и проверяем.

Все на месте. Обязательно после сохранения переместите их выше блокирующих, это значит если у вас есть блокирующее правило входящего трафика в цепочке input, то последние два нужно поднять.

Для удобства подпишем их одним комментарием.

Теперь понятно, что это за правила, в какой цепочке и для чего нужны.

Пару слов про блокировку GRE. Некоторые товарищи все же блокируют его, но как понять, доходит ли пакеты до нас?

Расскажу маленькую хитрость. В каждом правиле firewall есть счетчик, они называются Bytes и Packets.

Если в процессе подключения эти счетчики не изменяются, значит пакеты просто не доходят до вашего роутера. В подобных ситуациях нужно пробовать другие протоколы VPN. В следующий статье мы расмотрим настройку и подключение клиента к нашему PPTP серверу на оборудование микротик.