Malwarebytes anti-malware для windows

Содержание:

- Beware of Greeks bearing gifts

- How do I get spyware?

- Основные возможности программы Malwarebytes Anti-Malware

- Как определить, есть ли на устройстве malware?

- How can I tell if my Android device has malware?

- An ounce of prevention vs. a pound of cure

- Как Malware получает котроль над системой

- What is spyware?

- Приложения и плагины Malware

- ВИДЕО: Сотрудники МЧС взламывают дверь

- Описание Norman Malware Cleaner

- Types of adware

- How tech support scams work

- How do I remove a Trojan?

- Что такое Malware и почему его нужно удалять

- В словаре Словарь иностранных слов

- Как проверить реестр на наличие Malware вручную

- Объекты воздействия

- Product Guide

Beware of Greeks bearing gifts

In Virgil’s epic poem, The Aeneid, a clever Greek war strategist named Odysseus devises a plan to get his men inside the walled city of Troy. Instead of destroying or climbing the city’s walls, Odysseus sees another way in: with deception. Trojan soldiers watch as the Greeks appear to sail away, leaving behind a giant wooden horse as a token of surrender. Drunk on victory, the Trojans bring the horse inside their walls, only to discover Odysseus and his men were hidden inside the whole time.

Like its namesake, Trojan horse attacks, or simply “Trojans” use deception and social engineering to trick unsuspecting users into running seemingly benign computer programs that hide malicious ulterior motives.

How do I get spyware?

Spyware can infect your system in the same ways as any other form of malware. Here are a few of spyware’s main techniques to infect your PC or mobile device.

- Security vulnerabilities, e.g. backdoors and exploits. An exploit is a security vulnerability in your device’s hardware or software that can be abused or exploited to gain unauthorized access. Software vulnerabilities are also known as “software bugs” or just “bugs” for short. Exploits are an unintentional byproduct of hardware and software manufacturing. Mistakes happen and bugs manage to find their way in to even the most polished consumer technology. Backdoors, on the other hand, are put in place on purpose as a way to quickly gain access to your system after the fact. Sometimes the hardware and software makers themselves put the backdoors in. More often than not, however, cybercriminals will use an exploit to gain initial access to your system then install a permanent backdoor for future access.

- Phishing and spoofing. These two threats are often used in tandem. Phishing happens whenever criminals try to get you to perform some sort of action such as clicking a link to a malware-laden website, opening an infected email attachment (aka malspam), or giving up your login credentials. Spoofing refers to the act of disguising phishing emails and websites so that they appear to be from and by individuals and organizations you trust.

- Misleading marketing. Spyware authors love to present their spyware programs as useful tools to download. It might be an Internet accelerator, new download manager, hard disk drive cleaner, or an alternative web search service. Beware this kind of “bait,” because installing it can result in inadvertent spyware infection. And even if you eventually uninstall the “useful” tool that initially introduced the infection, the spyware remains behind and continues to function.

- Software bundles. Who doesn’t love free software (freeware)? Except when it’s a host program that conceals a malicious add-on, extension, or plugin. Bundleware may look like necessary components, but they are nonetheless spyware, which, again, remains even if you uninstall the host application. Making matters worse, you may find that you actually agreed to install the spyware when you accepted the terms of service for the original application.

- Trojans. Broadly speaking, if malware pretends to be something it’s not—that means it’s a Trojan. That said, most Trojans today are not threats in and of themselves. Rather, cybercriminals use Trojans to deliver other forms of malware, like cryptojackers, ransomware, and viruses.

- Mobile device spyware. Mobile spyware has been around since mobile devices became mainstream. Mobile spyware is especially devious since mobile devices are small and users generally can’t see what programs are running in the background as easily as they might on their laptop or desktop. Both Mac and Android devices are vulnerable to spyware. These apps include legitimate apps recompiled with harmful code, straight up malicious apps posing as legitimate ones (often with names resembling popular apps), and apps with fake download links.

“Mobile spyware has been around since mobile devices became mainstream.”

Основные возможности программы Malwarebytes Anti-Malware

Наверное, каждый пользователь Интернета знает, насколько опасными могут быть шпионские программы, модули и вредоносные коды. Они рассчитаны, прежде всего, на получение доступа к персональной информации, которая может касаться, чего угодно, будь то номера кредитных карт или логины и пароли к определенным веб-ресурсам.

Что касается интерфейса и управления программой, то здесь все просто. Интерфейс понятен для пользователя с любым уровнем подготовки. Настройки, хоть и не находятся прямо на панели, тем не менее, доступ к ним не сложен. Особо вникать в принципы настроек тоже не придется, поскольку, программа сама предлагает оптимизацию, в зависимости от вашей конфигурации. Кроме того, в процессе установки программа встраивает свои команды в контекстное меню операционной системы, что избавляет пользователя от необходимости запуска программы в ручном режиме, а использовать только основные команды, по умолчанию вызываемые правой кнопкой мыши. Ко всему прочему, вызов программы или ее определенной команды может производиться с использованием командной строки.

Среди основных достоинств этого программного обеспечения стоит отметить повышенную производительность при использовании в 64-разрядных системах. По заверениям самих разработчиков, скорость работы повышена на 25%. Более того, приложение совершенно не конфликтует с антивирусами и, вообще, подобными программами.

Одной из самых сильных сторон этого приложения является и каждодневное обновление баз, которое позволяет поддерживать версию программы на оптимальном уровне. Тем более, что вредоносные шпионские программы появляются в Интернете намного быстрее, чем лекарства от них.

В последних релизах этого программного продукта было исправлено несколько ошибок (которые, впрочем, особо на работу приложения не влияли), а также, усовершенствована система обновлений, влияющая на стабильность работы и сканирования компьютеров на наличие вредоносного ПО. По большому счету, теперь эту программу со всей уверенностью можно назвать одной из самых лучших для защиты вашей персональной информации от несанкционированного доступа или появления в компьютере различного рода червей, троянов или кейлоггеров, следящих за действиями, произведенными с клавиатуры. Так что, если хотите себя от всего этого обезопасить, стоит попробовать в использовании именно эту прграмму.

Как определить, есть ли на устройстве malware?

Вредоносная программа не является универсальной для всех устройств и может работать и выглядеть по-разному на iPad, ПК или Android-телефоне. Но некоторые симптомы одинаковы, поэтому обязательно следите за ними:

- Браузер ведет себя странно. Если вы видите много всплывающих объявлений всякий раз, когда выходите в интернет, на панели инструментов появляются новые плагины, или происходит перенаправление на случайные сайты, – все это означает, что ваше устройство заражено.

- На диске нет свободного места. Возможно, вы обнаружите нехватку места на дисковом пространстве. Это может происходить естественно – по мере того, как файлы и программы накапливаются. Но если вы уверены, что на вашем устройстве должно остаться много свободного места, тогда стоит проверить компьютер на наличие червей. Они известны тем, что копируют сами себя и засоряют диск.

- Приложения и программы работают неправильно. Некоторые программы на вашем устройстве могут запускаться автоматически и не выключаться. Это может быть вызвано системной ошибкой, но если обновления не помогут, лучше начать предпринимать серьезные действия. Попробуйте удалить неисправное программное обеспечение, а затем выполните сканирование устройства, чтобы убедиться, что оно чистое.

- Устройство работает медленно и перегревается. Это может произойти естественным образом, но если изменение происходит внезапно и устройство нагревается, даже когда вы его не используете, то это явный признак того, что проникла вредоносная программа.

How can I tell if my Android device has malware?

Fortunately, there are a few unmistakable red flags that wave at you if your Android phone is infected. You may be infected if you see any of the following:

- A sudden appearance of pop-ups with invasive advertisements. If they appear out of nowhere and send you to

sketchy websites, you’ve probably installed something that hides adware within it. So don’t click on

the ad. - A puzzling increase in data usage. Malware chews up your data plan by displaying ads and sending out the

purloined information from your phone. - Bogus charges on your bill. This happens when malicious software makes calls and sends texts to premium numbers.

- A disappearing battery charge. Malware is a resource burden, gulping down your battery’s juice faster than

normal. - People on your contact list report strange calls and texts from your phone. Malware replicates by spreading from

one device to another by means of emails and texts, inviting them to click on the infected link it displays. - A phone that heats up while performance lags. For instance, there’s even a Trojan out there that invades

Android phones with an installer so nefarious, that it can tax the processor to the point of overheating the phone,

which makes the battery bulge, and essentially leaves your Android for dead. - Surprise apps on your screen. Sometimes you download apps that have malware piggybacked onto them for a stealthy

installation. That happens because Android allows users to jump straight from Google Play to other marketplaces,

like Amazon, which might have let a malware maker slip through. - Your phone turns on WiFi and Internet connections on its own. This is another way malware propagates, ignoring

your preferences and opening up infection channels. - Further down, we’ll touch upon what you should do if your Android is infected. Plus, here’s a Malwarebytes blog article on securing your privacy on an Android.

An ounce of prevention vs. a pound of cure

From desktops and laptops to tablets and smartphones, all our devices are vulnerable to malware. Given a choice, who wouldn’t want to prevent an infection instead of dealing with the aftermath?

Traditional antivirus alone is not up to the task, as evidenced by the regular stream of newspaper headlines reporting yet another successful cyberattack.

So what should you do to stay safe? What kind of cybersecurity software—antivirus or anti-malware—should one choose to address a threat landscape that consists of legacy viruses and emerging malware?

The fact is, traditional antivirus alone is not up to the task, as evidenced by the regular stream of newspaper headlines reporting yet another successful cyberattack. It is inadequate against emerging zero-day threats, allows ransomware to successfully hijack computers, and doesn’t completely remove malware. What’s needed is an advanced cybersecurity program that is flexible and smart enough to anticipate today’s increasingly sophisticated threats.

Malwarebytes for Windows fulfills this need for advanced cybersecurity (along with Malwarebytes for Mac, Malwarebytes for Android, and Malwarebytes business solutions). Malwarebytes products protect against malware, hacks, viruses, ransomware, and other ever-evolving threats to help support a safe online experience. Our AI-enhanced, heuristics-based technology blocks threats that traditional antivirus isn’t smart enough to stop.

For an additional layer of protection, consider Malwarebytes Browser Guard. It’s the browser extension that stops annoying ads and trackers. Plus, it’s the world’s first browser extension that blocks tech support scams.

Industry watchers have cited Malwarebytes for Windows for its role in a layered protection approach, providing reliable protection without degrading system performance. It removes all traces of malware, blocks the latest threats, and performs scans fast.

Regardless of the cybersecurity you choose, your first line of defense is education. Stay up to date on the latest threats and protection by making the Malwarebytes Labs blog a regular read.

Как Malware получает котроль над системой

Для работы Malware требуется, чтобы пользователь его запустил, и это – только первый шаг. Достаточно часто Malware использует другие методы, чтобы предоставить себе наиболее вероятную гарантию хотя бы на единоразовый запуск в каждой из сессий работы системы

Для Malware исключительно важно производить запуск себя и резидентно присутствовать в памяти. И удобнее всего Malware прописываться при загрузке компьютера, а также при инициализации и переконфигурации системы

Основные места обитания Malware – файлы command.com, autoexec.bat и config.sys, файлы конфигурации в системах DOS и Windows при загрузке по стандартной схеме. Кроме того, часто Malware прячется в файлах главных шаблонов офисных приложений Word и Excel – Normal.dot и XLStart.

What is spyware?

No big surprise—spyware is sneaky. It finds its way on to your computer without your knowledge or permission, attaching itself to your operating system. You might even inadvertently permit spyware to install itself when you agree to the terms and conditions of a seemingly legitimate program without reading the fine print.

Whatever way spyware manages to get on your PC, the method of operation is generally the same—it runs quietly in the background, maintaining a secret presence, collecting information or monitoring your activities in order to trigger malicious activities related to your computer and how you use it. And even if you discover its unwelcome presence on your system, Spyware does not come with an easy uninstall feature.

Block spyware from tracking your activity

Remove and prevent spyware from stealing your sensitive data. Try Malwarebytes Premium free for 14 days.

“Spyware runs quietly in the background, collecting information.”

Приложения и плагины Malware

У Malware нет плагина, зато антивирус доступен в виде приложений для компьютера и мобильного устройства. В первом случае речь идёт о таких операционных системах, как Windows, MacOS и Chromebook. А вот мобильное приложение можно установить только на Android.

Что касается версии для мобильных устройств, она представлена двумя тарифами: бесплатным и премиум. Бесплатная версия в точности повторяет десктопный аналог. Платная же дополнительно включает антифишинг, проверку приватности и антирекламу. Иными словами, Malware Premium определяет приложения, которые собирают данные о пользователе и запрашивают местоположение. Антиреклама позволяет найти и удалить ПО, внедряющее и показывающее рекламу.

ВИДЕО: Сотрудники МЧС взламывают дверь

Описание Norman Malware Cleaner

Из всех программ мне больше всего приглянулась Norman Malware Cleaner. Многие довольно яро советуют и пользуются Malwarebytes’ Anti-Malware, но у меня оное чудо программистского разума зачем-то попыталось под видом вредоносного софта удалить Webmoney и пару других полезностей, что не есть хорошо и посему пришлось от неё сразу отказаться.

Собственно, у выбранной мной Norman Malware Cleaner, на мой взгляд, всего один недостаток — это необходимость постоянно качать новую версию, а точнее отсутствие обновления баз без перезакачки самого дистрибутива программы.

В остальном одни только плюсы — бесплатность, минималистичный и удобный интерфейс, хорошее качество и скорость работы.. В общем все замечательно, не хватает разве что поддержки русского языка.

Types of adware

For all the ways adware tries to dig into your PC or other device, most adware strategies qualify as browser

hijackers. These interlopers specialize in modifying Internet browser settings without the user’s knowledge

or consent. Typically, hijackers change the homepage and default search settings. You’re happily surfing

along when suddenly the ads start pummeling you. You might naturally assume that the ads originate from the site

you’re visiting, but they aren’t. But since they appear in the form of pop-ups or pop-unders, they seem

that they are embedded in the site itself.

Once again, there are adware programs that change your start page, your search engine, or even fiddle with the

shortcuts on your computer that open your browsers. There is also, of course, different adware for different

devices and operating systems. So you might have to cope with mobile/Android adware, Mac adware, or Windows adware.

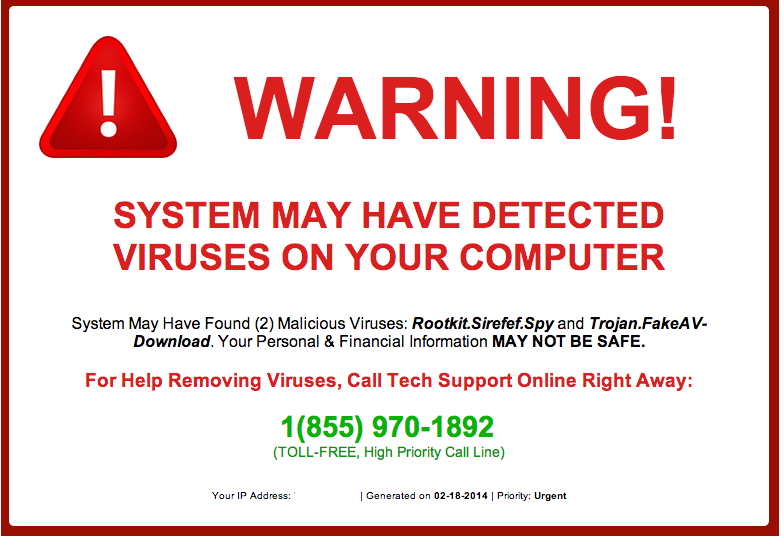

How tech support scams work

Cold calls from fake Microsoft (etc.) agents

Usually from India and operating out of boiler rooms, these scammers call people in the U.S, Canada, the UK, and Australia whom they find in the phone directory.

The scam is straightforward: pretend to be calling from Microsoft, gain remote control of the machine, trick the victim with fake error reports and collect the money.

If you ever get a call from a Microsoft or Windows tech support agent out of the blue, the best thing to do is simply hang up. Scammers like to use VoIP technology so their actual number and location are hidden. Their calls are almost free which is why they can do this 24/7.

As per Microsoft:

Toll-Free Numbers (TFN) for fraudulent tech support companies

Located in India but also in the US, these companies heavily advertise on popular search engines as well as websites with high traffic. People call them for assistance and get fooled with similar techniques employed by Indian cold callers.

Another source for these companies comes from some of their existing customers or customers of parent companies sent to them. The remote technician upsells the customer who only came to activate their software but ends up forking hundreds of dollars on “Windows support.”

Fake pop-ups claiming your computer is infected—reminiscent of FakeAV—are used by scammers to reel in innocent victims.

If you decide to call in for remote computer assistance, you need to be very careful about which company you are going to deal with. Simply picking the top ad on a search results page could end very badly.

Unfortunately, the company or technician being from the US is not a guarantee for honest service. Many businesses in the US are using dirty tricks to take advantage of people, with the unsavvy and elderly as their prime targets.

If you don’t feel comfortable doing this online, brick and mortar computer repair shops are a good alternative.

If you don’t feel comfortable doing this online, brick and mortar computer repair shops are a good alternative.

Remote access

The ‘technician’ requests to have remote access to your computer and may use remote login software to do so. Note that while these applications are perfectly legitimate, it is important to remember that if you run this type of software, you are effectively giving a complete stranger total control of your computer.

Screenlockers

A method that has been gaining popularity by tech support scammers is to spread malware with the sole purpose of locking the user out of his own computer. We call this type of malware screenlockers and the installers are detected as Rogue.TechSupportScam. They may look like a BSOD (Blue Screen of Death) or a warning that you are using illegal software (asking for a registration key). The malware is offered as part of a bundle or posing as an installer for something else.

The ones that look like a BSOD usually have a telephone number on them that belongs to the scammers outfit. Once you call that number they will tell you a trick to get rid of the BSOD to gain your trust, but of course the trick was built into the program for that reason.

The type asking for a registration number usually has a telephone number as well, but often they come with a few links that will open sites with popular remote assistance/desktop software like TeamViewer, LogMeIn, Ammy Admin, Supremo, and others. In these cases, the scammers will ask you to install that software and give them your access code, so they can “repair” your computer. Selling you overpriced solutions and “service contracts” is the real goal, obviously.

If you are interested in some examples, we have blog posts on the following:

- Tech support scammers using Winlogon

- Tech support scammers get serious with screen lockers

- Tech support scams and the Blue Screen of Death

- Dodge four tries to escape from being scammed

Should you be confronted with one of these screenlockers, do a search on our forums for the displayed telephone number. With any luck, we have already reverse engineered the screenlocker, and you can find a removal guide among the Malware Removal Self-Help Guides for your particular version.

How do I remove a Trojan?

Once a Trojan infects your device, the most universal way to clean it up and restore it to a desired state is to use a good quality, automated anti-malware tool and make a full system scan.

There are many free anti-malware programs—including our own products for Windows, Android, and Mac—which detect and remove adware and malware. In fact, Malwarebytes detects all known Trojans and more, since 80% of Trojan detection is done by heuristic analysis. We even help mitigate additional infection by cutting off communication between the inserted malware and any backend server, which isolates the Trojan. The only exception is for protection against ransomware, for which you need our premium product.

Что такое Malware и почему его нужно удалять

Краткая вырезка из Википедии:

Вредоносная программа (буквальный перевод англоязычного термина Malware, malicious — злонамеренный и software — программное обеспечение, жаргонное название — «малварь») — злонамеренная программа, то есть программа, созданная со злым умыслом и/или злыми намерениями.

По сути Malware является этакой мини-программой вирусом, который втихаря проскальзывает мимо антивируса в силу несколько иной специфики работы. К слову, именно Malware умеет дезактивировать Ваш антивирус или фаерволл быстро и бесшумно.

Если Вам этого достаточно, то приступайте к чтению дальше, если нет, то можете дочитать эту статейку на Википедии, — благо все прекрасно и доходчиво изложено, что хорошо, ибо заниматься пересказом мне не придется, а посему я сразу приступлю к тому чем и как справляться с оной гадостью.

В словаре Словарь иностранных слов

Как проверить реестр на наличие Malware вручную

Вызовите просмотр реестра через «Пуск»- и введите вручную в открывшемся поле для поиска «regedit».

Предупреждение: находясь в списке ключей реестра, следует себя вести очень осторожно. Какое-либо удаление или некорректное изменение ключа реестра, как и в случае, когда вы проверяете процессы памяти, может закончиться проблемами в работе системы

Вы увидите открывшийся список папок ключей реестра. Перед любыми манипуляциями с реестром стоит сделать резервную копию ключа реестра. Для этого кликните мышкой по файлу ключа или папке реестра, и в появившемся контекстном меню выберите «Экспортировать».

Выбирайте далее место, куда вы этот файл сохраните. Проверьте расширение файла — .reg, после чего жмите «Сохранить».

Теперь, когда вы создали резервную копию, можно что-то делать с файлами реестра. Найдите ветвь, которая хранит ключи для автозапуска:

\HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion.

Начните смотреть с Wonlogon, там часто встраиваются вирусы в автозагрузку.

Можно проверить каждую из имеющихся здесь программы, которые, как правило, являются исполняемыми файлами и имеют расширение .EXE и должны иметь соответствующие таким файлам свойства (Files Properties).

Чтобы проверить файл, правой кнопкой мыши кликните на него, выберите «Свойства» (Properties) и внимательно посмотрите в текст содержимого в закладке «Version». Здесь графы «Company» и «Product Version» часто предоставляют массу информации. Если срока реестра не содержит полного пути к файлам, она соответствует тем файлам, которые находятся в директории Windows, Windows\System32 и Windows\System.

Объекты воздействия

Атаки вредоносных программ распространяются практически на всех пользователей интернета. Цель воздействия зависит от типа злоумышленника: хулиган, мелкий вор или киберпреступник. Соответствующим образом различаются и последствия: одна инфекция просто мешает нормально работать с компьютером, другая — приводит к финансовым убыткам, третья — заканчивается утечкой сведений, составляющих коммерческую тайну.

В последние годы от вредоносных программ часто страдают различные компании и организации — в первую очередь из-за своей платежеспособности

Типовой атакой является шифрование, например, бухгалтерской базы данных и последующее требование заплатить за восстановление этой критически важной для бизнеса информации. Атакам эксплойтов, троянов и червей подвергаются серверы веб-сайтов, откуда злоумышленники воруют информацию о клиентах и пользователях, включая данные банковских карт, что грозит потерей финансов, баз данных, другой корпоративной информации

Объектами внедрения вредоносных программ являются и обычные пользователи Сети. Интерес представляют личные данные, информация о банковских счетах, электронная почта, пароли доступа к социальным сетям. Довольно часто целью инфекций становятся геймеры, имеющие большое количество игровой валюты и редкие артефакты.