Инсталляция и настройка клиента cisco vpn на windows 10

Содержание:

- Введение

- What’s new in Cisco AnyConnect 4.8

- Installing the right programs

- Licensing Requirements for the FIPS-Compliant VPN Client

- Background Information

- Prerequisites

- Аналогия: каждая ЛВС как остров

- Installation Notes

- Introduction

- Как пользоваться

- Configure the Cisco AnyConnect Secure Mobility Client

- Настройка

- Downloads

- Дополнительные сведения

- Предварительные условия

- Product Versions

- Troubleshoot

- Похожие приложения

- Как исправить проблемы Cisco VPN в Windows 10

- Поймите, какая у вашего письма цель

- Objective

Введение

В этом документе описана настройка устройства адаптивной защиты (ASA) 8.0.2 для каскадной реализации VPN на основе SSL с VPN-клиентом Cisco AnyConnect VPN Client. Данная процедура настройки относится к особому случаю, когда устройство ASA запрещает раздельное туннелирование и когда пользователи подключаются напрямую к ASA еще до того, как им будет предоставлено разрешение на выход в Интернет.

Примечание. Во избежание наложения IP-адресов в сети необходимо назначить VPN-клиенту полностью отличный пул IP-адресов (например, 10.x.x.x, 172.16.x.x и 192.168.x.x). Эта схема IP-адресации полезна для диагностики неполадок в сети.

Hairpinning (возврат) или U-turn (разворот)

Эта функция полезна для трафика VPN, который входит по интерфейсу и маршрутизируется на выход из этого же интерфейса. {\f3 Например, в сети VPN с топологией «звезда», в которой устройства защиты являются центральными узлами, а удаленные сети VPN }—{\f3 оконечными узлами, для обеспечения взаимодействия между оконечными узлами трафик должен переходить к устройству защиты, а затем к другому оконечному узлу.}

Чтобы разрешить трафику поступать и выходить из одного и того же интерфейса, используйте команду same-security-traffic.

What’s new in Cisco AnyConnect 4.8

This is a major release of the software as it includes a lot of bug fixes and new features. I’m listing down some of the features.

- Management VPN Tunnel enables the client to automatically connect to the VPN when the computer starts. This is useful for always-connected remote computers.

- TLS v1.2 is fully supported including handshaking and certificate authentication.

- NVM flow filter now monitors the filtered traffic making it easier for the admins to work on the logs.

- A lot of new cipher suites are supported for SSL/TLS connections.

If you want to go through all the features of this release, you may visit this page.

Installing the right programs

Okay, it’s time to get the Cisco VPN client up and running with Windows 10. We’ll restate this point just to make it doubly clear: this is only confirmed as working with builds up to version 15063 of Windows 10, or the Creators Update.

What’s more, it’s suggested that you uninstall the Cisco VPN client before you dare install Windows 10 Creators Update. If you don’t, you might wind up scrambling around for the proper registry files to delete before your system will let you install the product again using the MSI file we’ll discuss later on. So if you haven’t already, uninstall the Cisco VPN client now.

If you opt for the Dropbox route, make sure you select ‘Direct download’ rather than ‘Save to my Dropbox’. Note that you don’t have to sign up for a Dropbox account to access this file despite the web client prompting you to. In fact, you can continue to download the Windows executable installer without signing up for a new account or logging into an existing one.

With the EXE file downloaded, you’re going to have to make some changes before you can actually perform an installation of the Cisco VPN client. First off, you’re probably going to run into an error claiming that the file isn’t supported by your version of Windows.

To bypass this, unzip the file using file compression software like WinZip or 7-Zip and extract it to some place memorable like your desktop. Then, if you’re like us, you’ll encounter another issue: the freshly unzipped file will be an unopenable MST file, which luckily we have a stupidly easy fix for. Right click and change the MST portion of the file name to MSI – it’s that simple.

From there, double-click the newly converted vpnclient_setup.msi to finally begin the install wizardry. Click Next until you’re finished, then, as instructed, click Finish.

Licensing Requirements for the FIPS-Compliant VPN Client

The Cisco FIPS-compliant VPN client is licensed based on the ASA 5500 Series Adaptive Security Appliance model. Each security appliance model requires a different license. The license does not affect the number of allowed concurrent VPN sessions.

The following table shows the Product numbers (also called SKUs) of the licenses for each security appliance model:

|

Product Number(also called SKU) |

Security Appliance Model |

Description |

|

ASA-FPS-CL-5510= |

ASA 5510 |

FIPS-compliant VPN Client License |

|

ASA-FPS-CL-5520= |

ASA 5520 |

FIPS-compliant VPN Client License |

|

ASA-FPS-CL-5540= |

ASA 5540 |

FIPS-compliant VPN Client License |

|

ASA-FPS-CL-5580= |

ASA 5580 |

FIPS-compliant VPN Client License |

|

ASA-FPS-CL-5505= |

ASA 5505 |

FIPS-compliant VPN Client License |

|

ASA-FPS-CL-5550= |

ASA 5550 |

FIPS-compliant VPN Client License |

Note Each new security appliance model purchased after August 31st, 2009 requires a FIPS-compliant VPN client license. Cisco customers with current SMARTnet contracts who purchased an ASA 5500 Series Adaptive Security Appliance before August 31st, 2009 are not required to purchase a license for these specific appliances and may contact the Cisco TAC for information on upgrade rights for the FIPS-compliant VPN client.

Background Information

Remote Access VPNs address the requirement of the mobile workforce to securely connect to the organization’s network. Mobile users are able to set up a secure connection using the VPN Client software installed on their PCs. The VPN Client initiates a connection to a central site device configured to accept these requests. In this example, the central site device is a PIX Firewall configured as an Easy VPN server which uses dynamic crypto maps.

Cisco Easy VPN simplifies VPN deployment by making configuration and management of VPNs easy. It consists of the Cisco Easy VPN Server and the Cisco Easy VPN Remote. Minimal configuration is required on the Easy VPN Remote. The Easy VPN Remote initiates a connection. If authentication is successful, the Easy VPN Server pushes the VPN configuration down to it. More information on how to configure a PIX Firewall as an Easy VPN server is available at Managing VPN Remote Access.

Dynamic crypto maps are used for IPsec configuration when some parameters required to set up the VPN cannot be predetermined, as is the case with mobile users who obtain dynamically assigned IP addresses. The dynamic crypto map acts as a template and the missing parameters are determined during IPsec negotiation. More information on dynamic crypto maps is available at .

Prerequisites

Requirements

Ensure that you meet these requirements before you attempt this configuration:

-

A pool of addresses to be assigned for IPsec

-

A group called 3000clients with a preshared key of cisco123 for the VPN Clients

-

Group and user authentication is done locally on the router for the VPN Clients.

-

The no-xauth parameter is used on the ISAKMP key command for the LAN-to-LAN tunnel.

Components Used

The information in this document is based on these software and hardware versions .

-

Routers that run Cisco IOS Software Release 12.2(8)T.

Note: This document was recently tested with Cisco IOS Software Release 12.3(1). No changes are required.

-

Cisco VPN Client for Windows Version 4.x (any VPN Client 3.x and later works).

The information in this document was created from the devices in a specific lab environment. All of the devices used in this document started with a cleared (default) configuration. If your network is live, make sure that you understand the potential impact of any command.

Output from the show version command on the router is shown in this output.

Аналогия: каждая ЛВС как остров

Представьте, что вы живете на острове посреди огромного океана. Вокруг вас разбросаны тысячи других островов, одни из них находятся ближе другие дальше. Обычный способ перемещения — это воспользоваться переправой между вашим островом и тем островом, куда нужно попасть. Перемещение переправой означает, что у вас практически отсутствует секретность. Все что вы делаете может увидеть кто-либо другой.

Проведем следующую аналогию: каждый остров представляет частную LAN, а океан — это Интернет. Перемещение переправой аналогично подключению к веб-серверу или другому устройству через Интернет. Вы не контролируете провода и маршрутизаторы, составляющие Интернет, это подобно отсутствию контроля над другими людьми, находящимися на средстве переправы. Это оставляет вас беззащитным перед проблемами с безопасностью при попытке установить соединение между двумя частными сетями, используя общий ресурс.

Ваш остров решает навести мост с другим островом, чтобы появился более легкий, безопасный и прямой путь для перемещения людей между островами. Наведение и содержание моста — дорогостоящая процедура, даже если эти острова находятся на очень близком расстоянии один от другого. Однако потребность в надежном и безопасном пути настолько велика, что вы решаетесь на этот шаг. Ваш остров хотел бы соединиться со вторым островом, который находится гораздо дальше первого, но вы решаете, что это слишком дорого.

Возникновение такой ситуации очень вероятно при использовании выделенной линии. Мосты (выделенные линии) отделены от океана (Интернет) и при этом они способны соединять острова (LAN). Многие компании выбрали этот путь из-за потребности в безопасной и надежной связи между своими удаленными офисами. Однако, если офисы находятся на очень большом расстоянии один от другого, стоимость может оказаться чрезмерно высокой — это подобно ситуации, когда нужно возводить очень длинный мост.

Какое место VPN занимает в этой аналогии? Каждому обитателю таких островов можно предоставить свою собственную небольшую подводную лодку, обладающую следующими свойствами.

-

Быстрота.

-

Легкое управление в нужном направлении.

-

Полная невидимость для остальных средств переправы и подводных лодок.

-

Надежность.

-

После приобретения первой подводной лодки, стоимость приобретения дополнительных субмарин становится небольшой.

Хотя они плавают в океане вместе с остальными лодками, обитатели двух островов могут перемещаться туда и обратно в любое время, сохраняя секретность и безопасность. Именно в этом и заключается сущность функционирования VPN. Каждый удаленный пользователь вашей сети может взаимодействовать безопасным и надежным способом, используя Интернет в качестве среды для подключения к частной LAN. VPN гораздо легче расширяется добавлением новых пользователей и различных расположений чем выделенная линия. На самом деле, масштабируемость — это основное преимущество VPN в сравнении с типичными выделенными линиями. В отличие от выделенных линий, где стоимость возрастает прямо пропорционально протяженности соединения, географическое расположение каждого офиса имеет меньшее значение при создании VPN.

Installation Notes

The following sections list information relevant to installing and using the VPN Client release 4.9.00.50 for the Mac OS X platforms:

•

•

•

File in VPN Client for Mac OS X, Release 4.9.00.0050

The VPN Client for Mac OS X, Release 4.9.00.0050 consists of the following file:

vpnclient-darwin-4.9.00.0050-k9.dmg

Using the VPN Client

•To use the VPN Client, you need

–Direct network connection (cable or DSL modem and network adapter/interface card), or

–Internal or external modem

•To connect using a digital certificate for authentication, you need a digital certificate signed by one of the following Certificate Authorities (CAs) installed on your PC:

–Baltimore Technologies (www.baltimoretechnologies.com)

–Entrust Technologies (www.entrust.com)

–Netscape (www.netscape.com)

–Verisign, Inc. (www.verisign.com)

About Version Numbers

Beginning with the VPN Client 4.6 release, an all-numeric version numbering system has been adopted for VPN Client software to facilitate the automatic update function. Release numbers are represented in the format:

<major release>.<minor release>.<sustaining release>.<build>

The major and minor release numbers represent the feature level of the product. Major and minor releases implement new product capabilities. The sustaining and build release numbers represent significant or minor patch levels, respectively. For example, 4.9.00.0050 represents feature release 4.9, build 50.

All sustaining and build releases are cumulative, and not all build numbers will be released externally. These release notes specify the released build number.

Introduction

This document describes how to allow the Cisco VPN Client or the Cisco AnyConnect Secure Mobility Client to only access their local LAN while tunneled into a Cisco Adaptive Security Appliance (ASA) 5500 Series or the ASA 5500-X Series. This configuration allows Cisco VPN Clients or the Cisco AnyConnect Secure Mobility Client secure access to corporate resources via IPsec, Secure Sockets Layer (SSL), or Internet Key Exchange Version 2 (IKEv2) and still gives the client the ability to carry out activities such as printing where the client is located. If it is permitted, traffic destined for the Internet is still tunneled to the ASA.

Note: This is not a configuration for split tunneling, where the client has unencrypted access to the Internet while connected to the ASA or PIX. Refer to PIX/ASA 7.x: Allow Split Tunneling for VPN Clients on the ASA Configuration Example for information on how to configure split tunneling on the ASA.

Как пользоваться

Теперь, когда мы рассмотрели процесс установки Cisco AnyConnect Asa на компьютер и телефон, можно переходить дальше и рассказывать, как пользоваться данным приложением. Аналогично приведенной выше пошаговой инструкции, мы разберем процесс эксплуатации Cisco AnyConnect для ПК и смартфона отдельно.

Работаем с ПК

Раз уж мы начали с установки программы для компьютера, инструкцию по работе с ней тоже будем рассматривать для данной платформы. Как только приложение будет запущено (для этого, как мы уже говорили, можно использовать меню «Пуск» Windows), следует сразу перейти к его настройкам и активировать блокировку серверов с низким доверием (blocked untrusted server). Это защитит пользователя от потери личных данных.

Дальше переходим на вкладку VPN и жмем по обозначенной на скриншоте ниже кнопке.

В результате запустятся настройки ОС, в которых мы можем добавить данные VPN, а также настроить его использование.

Вот и все, на компьютере основные настройки данного приложения выглядит именно так.

На смартфоне

На телефоне, сразу после того, как мы запустим программу, нам понадобится принять лицензионное соглашение Cisco AnyConnect. Для этого жмем кнопку, обозначенную красной рамкой.

В первую очередь необходимо запустить настройки приложения, нажав на иконку с изображением трех вертикальных точек, расположенную в правом верхнем углу окна.

Дальше в выпадающем меню мы жмем по «Settings».

Настройки программы содержат следующие пункты:

- Скрытие значка приложения в строке состояния.

- Отключение внешнего управления со стороны других приложений.

- Блокировка недоверенных серверов.

- Активация режима FIPS VPN.

- Включение проверки отзывов сертификатов OCSP.

- Включение проверки и строгого доверия сертификату.

Для того чтобы запустить защищенное соединение нам необходимо нажать на обозначенную ниже иконку.

Дальше мы должны активировать отмеченный на скриншоте переключатель.

Соответственно, при помощи этого же триггера можно отключиться от защищенной сети.

Следующий пункт переводит нас к дополнительным настройкам.

Например, мы можем добавить здесь новое VPN-подключение.

Присутствует описание будущего соединения, графа для внесения настроек сервера, а также дополнительные параметры, включающие в себя, например, расширенные настройки сертификата протокола.

На iPhone последовательность действий для установки выглядит похожим образом. Отличие заключается лишь в том, что мы вместо Google Play Market посещаем Apple AppStore. Затем, воспользовавшись поиском, находим нужную нам программу и автоматически скачиваем ее.

Configure the Cisco AnyConnect Secure Mobility Client

In order to configure the Cisco AnyConnect Secure Mobility Client, refer to the section of ASA 8.x : Allow Split Tunneling for AnyConnect VPN Client on the ASA Configuration Example.

Split-exclude tunneling requires that you enable AllowLocalLanAccess in the AnyConnect Client. All split-exclude tunneling is regarded as local LAN access. In order to use the exclude feature of split-tunneling, you must enable the AllowLocalLanAccess preference in the AnyConnect VPN Client preferences. By default, local LAN access is disabled.

In order to allow local LAN access, and therefore split-exclude tunneling, a network administrator can enable it in the profile or users can enable it in their preferences settings (see the image in the next section). In order to allow local LAN access, a user selects the Allow Local LAN access check box if split-tunneling is enabled on the secure gateway and is configured with the split-tunnel-policy exclude specified policy. In addition, you can configure the VPN Client Profile if local LAN access is allowed with <LocalLanAccess UserControllable=»true»>true</LocalLanAccess>.

User Preferences

Here are the selections you should make in the Preferences tab on the Cisco AnyConnect Secure Mobility Client in order to allow local LAN access.

XML Profile Example

Here is an example of how to configure the VPN Client Profile with XML.

<?xml version="1.0" encoding="UTF-8"?><AnyConnectProfile xmlns="http://schemas.xmlsoap.org/encoding/" xmlns:xsi="http://www.w3.org/2001/XMLSchema-instance" xsi:schemaLocation="http://schemas.xmlsoap.org/encoding/ AnyConnectProfile.xsd"> <ClientInitialization> <UseStartBeforeLogon UserControllable="true">false</UseStartBeforeLogon> <AutomaticCertSelection UserControllable="true">false</AutomaticCertSelection> <ShowPreConnectMessage>false</ShowPreConnectMessage> <CertificateStore>All</CertificateStore> <CertificateStoreOverride>false</CertificateStoreOverride> <ProxySettings>Native</ProxySettings> <AllowLocalProxyConnections>true</AllowLocalProxyConnections> <AuthenticationTimeout>12</AuthenticationTimeout> <AutoConnectOnStart UserControllable="true">false</AutoConnectOnStart> <MinimizeOnConnect UserControllable="true">true</MinimizeOnConnect> <LocalLanAccess UserControllable="true">true</LocalLanAccess> <ClearSmartcardPin UserControllable="true">true</ClearSmartcardPin> <IPProtocolSupport>IPv4,IPv6</IPProtocolSupport> <AutoReconnect UserControllable="false">true <AutoReconnectBehavior UserControllable="false">DisconnectOnSuspend </AutoReconnectBehavior> </AutoReconnect> <AutoUpdate UserControllable="false">true</AutoUpdate> <RSASecurIDIntegration UserControllable="false">Automatic </RSASecurIDIntegration> <WindowsLogonEnforcement>SingleLocalLogon</WindowsLogonEnforcement> <WindowsVPNEstablishment>LocalUsersOnly</WindowsVPNEstablishment> <AutomaticVPNPolicy>false</AutomaticVPNPolicy> <PPPExclusion UserControllable="false">Disable <PPPExclusionServerIP UserControllable="false"></PPPExclusionServerIP> </PPPExclusion> <EnableScripting UserControllable="false">false</EnableScripting> <EnableAutomaticServerSelection UserControllable="false">false <AutoServerSelectionImprovement>20</AutoServerSelectionImprovement> <AutoServerSelectionSuspendTime>4</AutoServerSelectionSuspendTime> </EnableAutomaticServerSelection> <RetainVpnOnLogoff>false </RetainVpnOnLogoff> </ClientInitialization></AnyConnectProfile>

Настройка

В этом разделе содержатся сведения о настройке функций, описанных в этом документе.

Примечание. Для поиска дополнительной информации о командах, приведенных в данном документе, используйте инструмент Средство поиска команд (только для зарегистрированных пользователей).

Схема сети

В настоящем документе используется следующая схема сети:

Примечание. Схемы IP-адресации, используемые в этой конфигурации, нельзя использовать для маршрутизации в Интернете. Это адреса RFC 1918 , которые использовались в лабораторной среде.

Варианты конфигурации

В этом документе используются следующие конфигурации:

|

Маршрутизатор |

|---|

VPN#show run Building configuration... Current configuration : 2170 bytes ! version 12.4 service timestamps debug datetime msec service timestamps log datetime msec no service password-encryption ! hostname VPN ! boot-start-marker boot-end-marker ! ! aaa new-model ! aaa authentication login userauthen local aaa authorization network groupauthor local ! aaa session-id common ! resource policy ! ! username user password 0 cisco ! ! ! crypto isakmp policy 3 encr 3des authentication pre-share group 2 crypto isakmp client configuration group vpnclient key cisco123 dns 10.10.10.10 wins 10.10.10.20 domain cisco.com pool ippool acl 101 ! crypto ipsec transform-set myset esp-3des esp-md5-hmac ! crypto dynamic-map dynmap 10 set transform-set myset reverse-route ! crypto map clientmap client authentication list userauthen crypto map clientmap isakmp authorization list groupauthor crypto map clientmap client configuration address respond crypto map clientmap 10 ipsec-isakmp dynamic dynmap ! ! ! ! interface Ethernet0/0 ip address 10.10.10.1 255.255.255.0 half-duplex ip nat inside interface FastEthernet1/0 ip address 172.16.1.1 255.255.255.0 ip nat outside ip virtual-reassembly duplex auto speed auto crypto map clientmap ! interface Serial2/0 no ip address ! interface Serial2/1 no ip address shutdown ! interface Serial2/2 no ip address shutdown ! interface Serial2/3 no ip address shutdown ! ip local pool ippool 192.168.1.1 192.168.1.2 ip http server no ip http secure-server ! ip route 0.0.0.0 0.0.0.0 172.16.1.2 ip nat inside source list 111 interface FastEthernet1/0 overload ! access-list 111 deny ip 10.10.10.0 0.0.0.255 192.168.1.0 0.0.0.255 access-list 111 permit ip any any access-list 101 permit ip 10.10.10.0 0.0.0.255 192.168.1.0 0.0.0.255 control-plane ! line con 0 line aux 0 line vty 0 4 ! end |

Настройка VPN Client 4.8

Чтобы настроить VPN Client 4.8, выполните следующие действия.

-

Выберите Пуск > Программы > Cisco Systems VPN Client > VPN Client.

-

Нажмите New, чтобы открыть окно «Create New VPN Connection Entry» (Создание новой записи VPN-соединения).

-

Введите имя записи подключения и его описание, а также внешний IP-адрес маршрутизатора в поле «Host» и имя и пароль группы VPN. Нажмите Save.

-

Выберите подключение, которое необходимо использовать, и нажмите Connect в главном окне VPN Client.

-

При появлении соответствующего запроса введите имя пользователя и пароль для аутентификации Xauth и нажмите OK для подключения к удаленной сети.

-

ПО VPN Client соединится с маршрутизатором на центральном узле.

-

Выберите Status > Statistics, чтобы проверить статистику туннеля для VPN Client.

-

Перейдите на вкладку «Route Details» (Сведения о маршруте), чтобы увидеть маршруты маршрутизатору, защищенные клиентом VPN.

В этом примере клиент VPN защищает доступ к сети 10.10.10.0/24, а весь остальной трафик не шифруется и не отправляется по туннелю. Защищенная сеть загружается из ACL 101, который настроен на маршрутизаторе центрального узла.

Downloads

STABLE RELEASE

| Date | Build | OS Support | Download | Changelog |

|---|---|---|---|---|

| Jul 01 2013 | 2.2.2-release | Windows 2K/XP/Vista/7/8 |

— Installer |

client |

| Jun 05 2013 | 2.2.1-release | Windows 2K/XP/Vista/7/8 |

— Installer |

client ike |

| Apr 24 2013 | 2.2.0-release | Windows 2K/XP/Vista/7/8 |

— Installer |

client ike |

| Oct 08 2010 | 2.1.7-release | Windows 2K/XP/Vista/7 |

— Installer |

client ike |

| Aug 17 2010 | 2.1.6-release | Windows 2K/XP/Vista/7 |

— Installer |

client ike |

| Dec 05 2009 | 2.1.5-release | Windows 2K/XP/Vista/7 |

— Installer |

client ike |

| Nov 11 2008 | 2.1.4-release | Windows 2K/XP/Vista |

— Installer 32bit — Installer 64bit |

client ike |

| Oct 12 2008 | 2.1.3-release | Windows 2K/XP/Vista |

— Installer 32bit — Installer 64bit |

client ike |

| Sep 23 2008 | 2.1.2-release | Windows 2K/XP/Vista |

— Installer 32bit — Installer 64bit |

client ike |

| Jun 30 2008 | 2.1.1-release | Windows 2K/XP/Vista |

— Installer 32bit — Installer 64bit |

client ike |

| Jun 19 2008 | 2.1.0-release | Windows 2K/XP |

— Installer 32bit — Installer 64bit |

client ike |

| Nov 27 2007 | 2.0.3-release | Windows 2K/XP |

— Installer 32bit — Installer 64bit |

client ike |

| Oct 25 2007 | 2.0.2-release | Windows 2K/XP |

— Installer 32bit — Installer 64bit |

client ike |

| Sep 26 2007 | 2.0.1-release | Windows 2K/XP |

— Installer 32bit — Installer 64bit |

client ike |

| Aug 01 2007 | 2.0.0-release | Windows 2K/XP |

— Installer 32bit |

client |

| Sep 29 2006 | 1.1.0-release | Windows 2K/XP |

— Installer 32bit |

client |

| Aug 23 2006 | 1.0.0-release | Windows 2K/XP |

— Installer 32bit |

client |

Дополнительные сведения

- Общие сведения о VPDN (виртуальная частная коммутируемая сеть)

- Виртуальные частные сети (VPN)

- Страница поддержки концентраторов Cisco VPN серии 3000

- Страница поддержки клиента Cisco VPN 3000

- Страница поддержки согласования IPsec/протокола IKE

- Страница поддержки брандмауэров PIX серии 500

- RFC 1661: протокол соединения «точка-точка» (PPP)

- RFC 2661: протокол туннелирования канального уровня (L2TP)

- Как работает система: функционирование виртуальных частных сетей

- Обзор сетей VPN

- Страница Tom Dunigan о VPN

- Консорциум VPN

- Документы RFC

- Техническая поддержка — Cisco Systems

Предварительные условия

Требования

В этом документе предполагается, что функциональная конфигурация VPN для удаленного доступа уже существует на устройстве ASA.

Используемые компоненты

Сведения, содержащиеся в данном документе, касаются следующих версий программного обеспечения и оборудования:

- Cisco ASA 5500 версии 9(2)1

- Cisco Adaptive Security Device Manager (ASDM) версии 7.1.6

- Cisco VPN Client версии 5.0.07.0440

- Cisco AnyConnect Secure Mobility версии 3.1.05152

Сведения, представленные в этом документе, были получены от устройств, работающих в специальной лабораторной среде. Все устройства, описанные в этом документе, были запущены с чистой (стандартной) конфигурацией. В рабочей сети необходимо изучить потенциальное воздействие всех команд до их использования.

Product Versions

Product Editions

The Shrew Soft VPN Client for Windows is available in two different editions, Standard and

Professional. The Standard version provides a robust feature set that allows the user to

connect to a wide range of open source and commercial gateways. It contains no trial period

limits, nag screens or unrelated software bundles. It is simply free for both personal and

commercial use. The Professional edition offers additional features that may be helpful for

users connecting to a corporate LAN. It is installed by default with a 14 day evaluation

period limit. To use the Professional edition after the evaluation period has expired, a

client license may be purchased from the Shrew Soft Shop.

Selecting an Edition

Shrew Soft offers a unified installer for both Standard and Professional editions. To install

the professional edition, you must download the VPN Client Installer, version 2.2.1 or later.

During the install process, you will be prompted to select the edition to install.

Feature Matrix

| Standard | Professional | |

|---|---|---|

| XAuth | Yes | Yes |

| Mode Config | Yes | Yes |

| NAT-T | Yes | Yes |

| Split Tunneling | Yes | Yes |

| Split DNS | No | Yes |

| AD / Domain Login | No | Yes |

Troubleshoot

This section provides information you can use to troubleshoot your configuration.

These debug commands can assist in troubleshooting problems with the VPN setup.

Note: Refer to Important Information on Debug Commands before you issue debug commands.

-

debug crypto isakmp—Shows the ISAKMP SA that is built and the IPsec attributes that are negotiated. During ISAKMP SA negotiation, the PIX can possibly discard several proposals as «not acceptable» before it accepts one. Once the ISAKMP SA is agreed upon, the IPsec attributes are negotiated. Once again, several proposals can possibly be rejected before one is accepted, as shown in this debug output.

-

debug crypto ipsec—Displays information on IPsec SA negotiations.

With the configurations shown in this document, the VPN Client is able to successfully connect to the central site PIX using AES. It is sometimes observed that although the VPN tunnel is established successfully, users are not able to perform common tasks such as ping network resources, log on to the domain, or browse network neighborhood. More information on troubleshooting such problems is available in Troubleshooting Microsoft Network Neighborhood After Establishing a VPN Tunnel With the Cisco VPN Client.

Похожие приложения

Как исправить проблемы Cisco VPN в Windows 10

- Восстановить установку

- Разрешить VPN свободно общаться через брандмауэр

- Настроить реестр

- Выполните чистую переустановку

1: Ремонт установки

Начнем с ремонта установки. Многие сторонние приложения, как правило, ломаются после выполнения крупного обновления. Вот почему всегда рекомендуется переустанавливать их после установки обновления.

Еще лучше, если вы хотите избежать одной из многочисленных ошибок обновления / обновления, удаление является жизнеспособным выбором. Однако, если вы не удалили Cisco VPN до обновления, вместо переустановки, вы должны сначала попробовать восстановить текущую установку.

Если вы не знаете, как восстановить Cisco VPN, выполните действия, описанные ниже:

-

В панели поиска Windows введите Control и откройте панель управления .

-

Нажмите « Удалить программу » в левом нижнем углу.

- Нажмите на клиента Cisco System VPN и выберите Восстановить .

- Следуйте инструкциям, пока установка не будет восстановлена.

2. Разрешить VPN свободно общаться через брандмауэр.

Обновления системы могут довольно часто изменять системные настройки и предпочтения на значения по умолчанию. Этот проступок, конечно, может повлиять и на настройки Защитника Windows. В таком случае есть вероятность, что многие сторонние приложения, которым требуется бесплатный трафик через брандмауэр, не будут работать. Включая клиент Cisco VPN.

Вот почему мы рекомендуем вам проверить настройки и убедиться, что приложение действительно разрешено в настройках брандмауэра Windows. Вот что вам нужно сделать:

- На панели поиска Windows введите Разрешить приложение и откройте « Разрешить приложение через брандмауэр Windows ».

- Нажмите Изменить настройки.

-

Убедитесь, что Cisco VPN находится в списке, и ему разрешено обмениваться данными через брандмауэр Windows. Если это не так, нажмите « Разрешить другое приложение » и добавьте его.

- Установите флажки как для частной, так и для публичной сети.

- Подтвердите изменения и откройте Cisco VPN.

3: настроить реестр

Как и многие другие решения для интеграции VPN, Cisco VPN поставляется со специальным связанным виртуальным сетевым адаптером. Сбой этого устройства является еще одним распространенным явлением, и он сопровождается кодом ошибки 442. Первое, что вы можете сделать, если эта ошибка возникает, это проверить драйвер виртуального адаптера в диспетчере устройств.

Вот где это можно найти:

- Щелкните правой кнопкой мыши кнопку «Пуск» и откройте диспетчер устройств .

-

Разверните Сетевые адаптеры .

- Щелкните правой кнопкой мыши на виртуальном адаптере и обновите его.

- Перезагрузите компьютер.

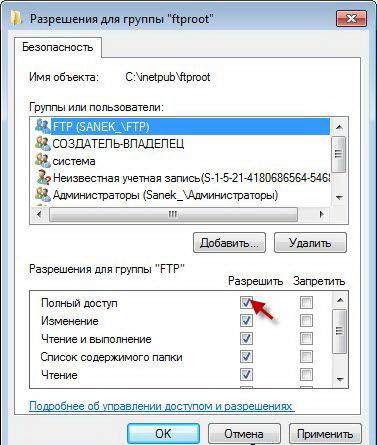

Теперь, если это не решит проблему, вы можете попробовать настройку реестра, которая, кажется, полностью ее устраняет. Это требует административного разрешения для внесения изменений в Реестр

Кроме того, мы настоятельно рекомендуем действовать осторожно, поскольку неуместное вмешательство в реестр может привести к системному отказу

Выполните следующие действия, чтобы настроить реестр и восстановить Cisco VPN:

- Введите regedit в строке поиска Windows и откройте редактор реестра .

-

Скопируйте и вставьте следующий путь в адресную строку: HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesCVirtA

- Щелкните правой кнопкой мыши запись реестра DisplayName и выберите «Изменить».

- В разделе «Значения данных» убедитесь, что единственным текстом, который стоит, является Cisco Systems VPN Adapter . Для 64-битной версии текст представляет собой Cisco Systems VPN Adapter для 64-битной Windows.

- Сохраните изменения и попробуйте снова запустить Cisco VPN.

4: выполнить чистую переустановку

Наконец, если ни одно из предыдущих решений не позволило Cisco VPN работать, единственное оставшееся решение, которое мы можем предложить, — это выполнить чистую переустановку. В идеале это потребует установки с чистого листа, при которой вы удалите все оставшиеся связанные файлы с вашего ПК до повторной установки Cisco VPN.

Выполните следующие действия, чтобы выполнить чистую переустановку и исправить Cisco VPN в Windows 10:

-

Перейдите в Панель управления и откройте Удаление программы.

- Удалите клиент Cisco Systems VPN.

- Запустите Ashampoo Uninstaller (или любой другой сторонний очиститель).

- Перейдите в системный раздел и удалите все, что связано с Cisco, из папки «Программы».

- Загрузите клиент Cisco VPN здесь.

- Установите клиент и попробуйте запустить его.

Если это не помогло, попробуйте связаться со службой поддержки, поскольку они, скорее всего, помогут вам наилучшим образом.

Вот и все. Если у вас есть какие-либо альтернативные решения, которыми вы хотите поделиться с нами, не стесняйтесь сделать это в разделе комментариев ниже.

Поймите, какая у вашего письма цель

Objective

This article shows you how to download

and

install the Cisco AnyConnect Secure Mobility Client on a

Windows

Computer. This article is applicable only to Cisco Business products that includes the RV34x series routers and not Enterprise products.

Introduction

AnyConnect Secure Mobility Client is a modular endpoint software product. It not only provides Virtual

Private

Network (VPN) access through Secure Sockets Layer (SSL) and Internet Protocol Security (IPsec) Internet Key

Exchange version2 (IKEv2) but also offers enhanced security through various built-in modules. Why use a VPN? A VPN connection allows users to access, send, and receive data to and from a private network by means of going through a public or shared network such as the Internet but still ensuring a secure connection to an underlying network infrastructure to protect the private network and its resources.

Cisco AnyConnect is compatible with Windows versions 7, 8, 8.1, 10 and later.

If you are using a Mac computer, click

here to view an article on how to install AnyConnect on Mac.

Applicable Devices | Software Version

- RV340 — 1.0.03.17 (Download latest)

- RV340W — 1.0.03.17 (Download latest)

- RV345 — 1.0.03.17 (Download latest)

- RV345P — 1.0.03.17 (Download latest)