Как создать групповую политику в active directory?

Содержание:

- Перед началомBefore you begin

- Редактор групповой политики

- Не включать режим установки обязательного решения до завершения развертыванияDo not enable require mode until deployment is complete

- Компоненты GPO

- Настройка брандмауэра Windows в правилах входящего трафика с повышенной безопасностьюTo configure Windows Firewall with Advanced Security Inbound Traffic Rules

- Как сбросить все параметры локальной групповой политики

- Узел предпочтений групповой политики «INI-файлы»

- Принцип работы с групповыми политиками

- Управление пользовательскими документами и кэшированием на стороне клиента Править

Перед началомBefore you begin

Для работы с этой статьей требуются следующие ресурсы и разрешения:To complete this article, you need the following resources and privileges:

-

Активная подписка Azure.An active Azure subscription.

Если у вас еще нет подписки Azure, создайте учетную запись.If you don’t have an Azure subscription, create an account.

-

Связанный с вашей подпиской клиент Azure Active Directory, синхронизированный с локальным или облачным каталогом.An Azure Active Directory tenant associated with your subscription, either synchronized with an on-premises directory or a cloud-only directory.

Если потребуется, создайте клиент Azure Active Directory или свяжите подписку Azure со своей учетной записью.If needed, create an Azure Active Directory tenant or associate an Azure subscription with your account.

-

Управляемый домен доменных служб Azure Active Directory, включенный и настроенный в клиенте Azure AD.An Azure Active Directory Domain Services managed domain enabled and configured in your Azure AD tenant.

При необходимости выполните инструкции из руководства по созданию и настройке управляемого домена доменных служб Azure Active Directory.If needed, complete the tutorial to create and configure an Azure Active Directory Domain Services managed domain.

-

Виртуальная машина управления Windows Server, присоединенная к управляемому домену AD DS Azure.A Windows Server management VM that is joined to the Azure AD DS managed domain.

При необходимости завершите учебник, чтобы создать виртуальную машину Windows Server и присоединить ее к управляемому домену.If needed, complete the tutorial to create a Windows Server VM and join it to a managed domain.

- Учетная запись пользователя, входящая в группу администраторов Azure AD DC в клиенте Azure AD.A user account that’s a member of the Azure AD DC administrators group in your Azure AD tenant.

Примечание

Вы можете использовать групповая политика административные шаблоны, скопировав новые шаблоны на рабочую станцию управления.You can use Group Policy Administrative Templates by copying the new templates to the management workstation. Скопируйте файлы ADMX в и скопируйте файлы. ADML для конкретного языкового стандарта в , где соответствует языку и региону файлов ADML .Copy the .admx files into and copy the locale-specific .adml files to , where matches the language and region of the .adml files.

Например, скопируйте на английскую версию США версии файлов ADML в папку.For example, copy the English, United States version of the .adml files into the folder.

Кроме того, можно централизованно хранить административный шаблон групповая политика на контроллерах домена, входящих в управляемый домен.Alternatively, you can centrally store your Group Policy Administrative Template on the domain controllers that are part of the managed domain. Дополнительные сведения см. в статье Создание центрального хранилища для групповая политика административные шаблоны в Windows и управление им.For more information, see How to create and manage the Central Store for Group Policy Administrative Templates in Windows.

Редактор групповой политики

В Windows 7 Домашняя Базовая/Расширенная и Начальная редактор групповых политик просто отсутствует. Разработчики позволяют использовать его только в профессиональных версиях Виндовс, например, в Windows 7 Максимальная. Если вы не обладаете этой версией, то те же действия вам придется выполнять через изменения параметров реестра. Давайте подробнее рассмотрим редактор.

Запуск редактора групповой политики

Переход к среде работы с параметрами и настройками осуществляется за несколько простых действий. Вам только необходимо:

- Зажать клавиши Win + R, чтобы открыть «Выполнить».

Напечатать в строке gpedit.msc и подтвердить действие, нажав «ОК». Далее запустится новое окно.

Теперь можно приступать к работе в редакторе.

Работа в редакторе

Разделяется главное окно управления на две части. Слева располагается структурированные категории политик. Они в свою очередь делятся еще на две различные группы – настройка компьютера и настройка пользователя.

В правой части отображается информация о выбранной политике из меню слева.

Из этого можно сделать вывод, что работа в редакторе осуществляется путем перемещения по категориям для поиска необходимой настройки. Выберите, например, «Административные шаблоны» в «Конфигурации пользователя» и перейдите в папку «Меню «Пуск» и диспетчер задач». Теперь справа отобразятся параметры и их состояния. Нажмите на любую строку, чтобы открыть ее описание.

Не включать режим установки обязательного решения до завершения развертыванияDo not enable require mode until deployment is complete

Если вы развертываете объект групповой политики, для которого на устройстве не требуется проверка подлинности, связь между ними может быть невозможна.If you deploy a GPO that requires authentication to a device before the other devices have a GPO deployed, communication between them might not be possible. Дождитесь успешного взаимодействия с развернутыми зоны и ip-адресами, развернутыми в режиме запроса, и проверьте (как описано в предыдущем разделе), что устройства успешно общаются с помощью IPsec.Wait until you have all the zones and their GPOs deployed in request mode and confirm (as described in the previous section) that the devices are successfully communicating by using IPsec.

Если при развертывании GPO возникают ошибки или ошибки в конфигурации одного или нескольких GPSec-объектов, устройства могут продолжать работать, так как в режиме запросов можно обратиться к удаленной удаленной связи.If there are problems with GPO deployment, or errors in configuration of one or more of the IPsec GPOs, devices can continue to operate, because request mode enables any device to fall back to clear communications.

Вы можете начать изменять правила режима запроса, чтобы требовать правила режима запроса, требуя правила режима запроса, требуя правила режима запроса, требуя правила режима запроса, требуя правила режима запроса, требуя правила режима запроса, требуя этого для использования в зонах.Only after you have added all of the devices to their zones, and you have confirmed that communications are working as expected, you can start changing the request mode rules to require mode rules where it is required in the zones. Рекомендуется включить режим в зонах по одной зоне, припасив на него проверку правильности работы перед продолжением работы.We recommend that you enable require mode in the zones one zone at a time, pausing to confirm that they are functioning properly before you continue. Сначала включите необходимый режим режим изоляции сервера, затем зона шифрования, а затем изолированный домен.Turn the required mode setting on for the server isolation zones first, then the encryption zone, and then the isolated domain.

Не изменяйте границу зоны групповой политики, так как он должен оставаться в режиме входящего и исходящих подключений.Do not change the boundary zone GPO, because it must stay in request mode for both inbound and outbound connections.

Если вы создаете другие зону, требующих режим обязательного входящего или исходящего, измените настройку так, чтобы он применялся с небольшими группами устройств к более крупным группам.If you create other zones that require either inbound or outbound require mode, make the setting change in a manner that applies the setting in stages from the smaller groups of devices to the larger groups.

Компоненты GPO

Выделяют два компонента групповых политик — клиентский и серверный, т.е. формируется структура “клиент-сервер”.

Серверный компонент представляет оснастка MMC (Microsoft Management Console), предназначенная для настройки групповой политики. MMC можно использовать для создания политик, а также для контроля и управления административными шаблонами, настройками безопасности (установка ПО, скрипты и т.п.). Обобщенное название “возможностей” называется расширением. Каждое расширение может иметь дочернее расширение, которое разрешает добавление новых или удаление старых компонентов, а также их обновление.

Клиентский компонент получает и применяет настройки групповой политики. Клиентские расширения являются компонентами запускаемыми на клиентской ОС, которые отвечают за интерпретацию и обработку объектов групповой политики.

Для администрирования GPO используют оснастки MMC — Group Policy Management Console (GPMC) и Group Policy Management Editor.

Сценарии использования Active Directory GPO:

- Централизованная настройка пакета программ Microsoft Office.

- Централизованная настройка управлением питанием компьютеров.

- Настройка веб-браузеров и принтеров.

- Установка и обновление ПО.

- Применение определенных правил в зависимости от местоположения пользователя.

- Централизованные настройки безопасности.

- Перенаправление каталогов в пределах домена.

- Настройка прав доступа к приложениям и системным программам.

Настройка брандмауэра Windows в правилах входящего трафика с повышенной безопасностьюTo configure Windows Firewall with Advanced Security Inbound Traffic Rules

В консоли управления групповая политика разверните следующий путь: лес: example.com, домены, example.com, Групповая политика объекты, где example.com — это имя домена, в котором находятся учетные записи клиентского компьютера BranchCache, которые требуется настроить.In the Group Policy Management console, expand the following path: Forest: example.com, Domains, example.com, Group Policy Objects, where example.com is the name of the domain where the BranchCache client computer accounts that you want to configure are located.

В консоли управления групповая политика убедитесь, что выбран параметр Групповая политика объекты , и в области сведений щелкните правой кнопкой мыши объект групповой политики «клиентские компьютеры BranchCache», созданный ранее.In the Group Policy Management console, ensure that Group Policy Objects is selected, and in the details pane right-click the BranchCache client computers GPO that you created previously. Например, если вы наназвали клиентские компьютеры BranchCache объекта групповой политики, щелкните правой кнопкой мыши клиентские компьютеры BranchCache.For example, if you named your GPO BranchCache Client Computers, right-click BranchCache Client Computers. Нажмите кнопку Изменить.Click Edit. Откроется консоль редактор «Управление групповыми политиками».The Group Policy Management Editor console opens.

В консоли редактор «Управление групповыми политиками» разверните следующий путь: Конфигурация компьютера, политики, Параметры Windows, Параметры безопасности, Брандмауэр Windows в расширенной безопасности, Брандмауэр Windows в Advanced Security-LDAP, правила для входящих подключений.In the Group Policy Management Editor console, expand the following path: Computer Configuration, Policies, Windows Settings, Security Settings, Windows Firewall with Advanced Security, Windows Firewall with Advanced Security — LDAP, Inbound Rules.

Щелкните правой кнопкой мыши элемент Правила для входящих подключений и выберите команду Новое правило.Right-click Inbound Rules, and then click New Rule. Откроется мастер создания правила для нового входящего подключения.The New Inbound Rule Wizard opens.

В поле тип правилащелкните предопределенный, разверните список вариантов, а затем щелкните BranchCache — получение содержимого (используется HTTP).In Rule Type, click Predefined, expand the list of choices, and then click BranchCache — Content Retrieval (Uses HTTP)

Щелкните Далее.Click Next.

В окне предопределенные правиланажмите кнопку Далее.In Predefined Rules, click Next.

В поле действиеубедитесь, что выбран параметр Разрешить подключение , а затем нажмите кнопку Готово.In Action, ensure that Allow the connection is selected, and then click Finish.

Важно!

Необходимо выбрать параметр Разрешить клиенту BranchCache подключение к этому порту получать трафик.You must select Allow the connection for the BranchCache client to be able to receive traffic on this port.

Чтобы создать исключение брандмауэра WS-Discovery, снова щелкните правой кнопкой мыши правила для входящих подключенийи выберите команду создать правило.To create the WS-Discovery firewall exception, again right-click Inbound Rules, and then click New Rule. Откроется мастер создания правила для нового входящего подключения.The New Inbound Rule Wizard opens.

В поле тип правилащелкните предопределенный, разверните список вариантов, а затем щелкните BranchCache — обнаружение кэширующих узлов (использует WSD).In Rule Type, click Predefined, expand the list of choices, and then click BranchCache — Peer Discovery (Uses WSD)

Щелкните Далее.Click Next.

В окне предопределенные правиланажмите кнопку Далее.In Predefined Rules, click Next.

В поле действиеубедитесь, что выбран параметр Разрешить подключение , а затем нажмите кнопку Готово.In Action, ensure that Allow the connection is selected, and then click Finish.

Важно!

Необходимо выбрать параметр Разрешить клиенту BranchCache подключение к этому порту получать трафик.You must select Allow the connection for the BranchCache client to be able to receive traffic on this port.

Как сбросить все параметры локальной групповой политики

С помощью редактора локальной групповой политики вы можете настроить множество параметров, касающихся персонализации, системы, сети и многого другого. Всего доступно более 2000 настроек, которые вы можете настроить через редактор.

Существует как минимум два способа сброса объектов групповой политики к настройкам по умолчанию. Они оба очень просты, но один занимает больше времени, чем другой, в зависимости от того, сколько политик вы настроили.

Важное замечание: Хотя вероятность того, что в этом процессе что-то пойдет не так, очень мала, всегда рекомендуется создать полную резервную копию вашей системы или, по крайней мере, создать точку восстановления системы, чтобы откатить ваши изменения

Сброс настроек с помощью редактора локальной групповой политики

Если вы часто меняете эти параметры, то замечали, что по умолчанию все они находятся в состоянии «Не настроен». Это означает, что вы можете легко войти в каждую политику, чтобы сбросить её настройки.

- Используйте сочетание клавиш Win + R, чтобы открыть командное окно «Выполнить».

- Введите gpedit.msc и нажмите ОК.

- Посмотрите следующий путь, чтобы увидеть все настройки:

Конфигурация компьютера → Административные шаблоны → Все параметры

- На правой стороне отсортируйте настройки по столбцу «Состояние», чтобы измененные оказались наверху.

- Дважды щелкните каждую политику, которая включена и отключена, и измените её состояние на Не настроено.

- Нажмите OK и повторите шаги для каждой политики.

Если вы также изменили настройки в разделе «Конфигурация пользователя», вам необходимо выполнить те же действия, что и выше, но чтобы перейти ко всем настройкам, используйте следующий путь:

Конфигурация пользователя → Административные шаблоны → Все параметры

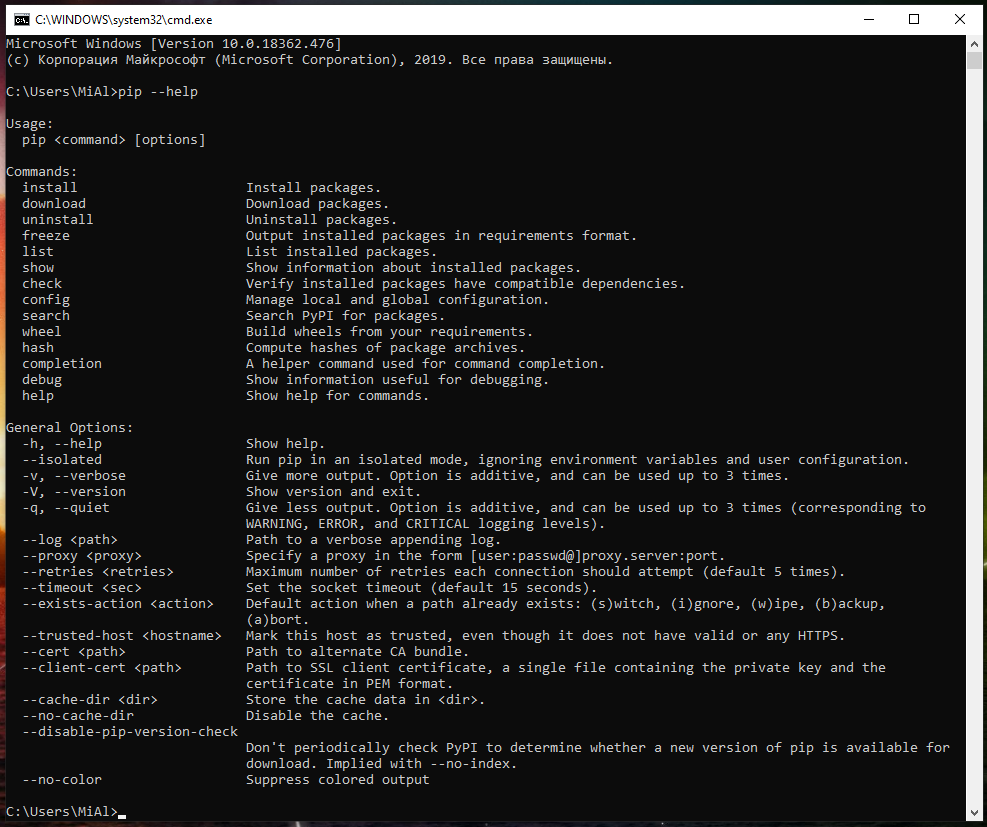

Сброс настроек групповой политики с помощью командной строки

Очевидно, что предыдущие шаги работают лучше всего, когда у вас есть только несколько политик для сброса. Если вы изменили много параметров, вы можете быстро сбросить все объекты групповой политики к настройкам по умолчанию, используя несколько командных строк.

- Откройте командную строку от имени администратора.

- Введите следующие две команды и нажмите Enter после каждой строки:

RD /S /Q "%WinDir%\System32\GroupPolicyUsers"

RD /S /Q "%WinDir%\System32\GroupPolicy"

- Теперь вы можете перезагрузить компьютер или принудительно выполнить обновление, используя следующую команду для выполнения задачи:

gpupdate /force

Команды удаляют папки, в которых хранятся параметры групповой политики на вашем компьютере, а затем Windows 10 повторно применяет параметры по умолчанию.

Имейте в виду, что мы показываем вам шаги, чтобы сбросить эти настройки локально. Это руководство не предназначено для использования на компьютере, подключенном к домену с использованием Active Directory, так как ваш сетевой администратор может контролировать эти параметры.

Если вы используете Windows 10 Home, у вас вообще не будет доступа к редактору локальной групповой политики, поскольку он доступен только для бизнес-вариантов операционной системы, включая Windows 10 Pro, Enterprise и Education.

Кроме того, это руководство не сбрасывает настройки безопасности в разделе «Параметры Windows», поскольку они хранятся в другом месте.

Наконец, хотя мы сосредоточиваем эти шаги на Windows 10, это руководство также должно работать с профессиональными версиями Windows 8.1 и Windows 7.

Узел предпочтений групповой политики «INI-файлы»

«INI-файлы»operaprefs.ini

Первым делом, в оснастке «Управление групповой политикой» создаем объект групповой политики, который будет называться «Opera INI-files Preferences» и будет отвечать исключительно за настройки INI-файла этого браузера, сразу связываем сам объект со всем доменом (изменения, правда, будут вноситься только лишь в конфигурацию пользователя, но для простоты сейчас будет выполнено именно так), ну а после этого уже откроем редактор управления групповыми политиками.

Следовательно, находясь в узле «Конфигурация Windows» (Windows Settings) конфигурации пользователя, выберем узел «INI-файлы» (INI files), а затем, как видно из следующей иллюстрации, из контекстного меню, как обычно, выберем команду «Создать», а затем «Файл .ini» («Ini file»):Рис. 3. Создание элемента предпочтений групповой политики «INI-файл»

Так как будут всего лишь видоизменяться некоторые значения уже существующих свойств, достаточно остановиться на действии «Обновить» (Update). В текстовом поле «File Path» следует указать точный путь и имя самого файла. В нашем случае, как уже известно, это C:\Users\Администратор\AppData\Roaming\Opera\Opera\operaprefs.ini. Но ведь если подумать, далеко не каждый юзер обладает профилем с именем «Администратор», поэтому, чтобы у вас при использовании этого элемента предпочтения не было никаких проблем, я рекомендую вам использовать переменные

Обязательно обратите внимание на то, что при использовании предпочтений групповой политики нельзя использовать общепринятые переменные. Следовательно, придется воспользоваться тем, что предоставляют возможности предпочтений

Здесь есть такая переменная, как %LogonUser%, которая подставляет в строку имя выполнившего вход в систему пользователя. Именно по этой причине и нужно создавать наши элементы предпочтения в узле конфигурации пользователя. В общем, у нам должно получиться следующее значение: C:\Users\%LogonUser%\AppData\Roaming\Opera\Opera\operaprefs.ini. Так как мы хотим изменить значения трех свойств в известном нам разделе User Prefs, его и необходимо указать в текстовом поле «Имя раздела», то есть «Section name», без квадратных скобок. Переходим к самому свойству: в соответствующем текстовом поле следует указать значение «Chat Room Splitter», так как именно это свойство и необходимо изменить. Ну а в текстовое поле «Значение свойства», что в оригинале идет как «Property Value», мы указываем наше новое значение, то есть, 80. Диалоговое окно свойств данного элемента предпочтения можно увидеть ниже:Рис. 4. Диалоговое окно свойств элемента предпочтения INI-файла

Так как объект групповой политики привязан ко всему домену, применяться этот элемент предпочтений будет на каждый компьютер компании. Ну а если не на всех компьютерах установлена Opera, то просто у пользователей на компьютерах с распространением объекта групповой политики будет зря создаваться ненужный файл. Такого быть не должно, и этого можно избежать, если воспользоваться нацеливанием на уровень элемента. В диалоговом окне редактора нацеливания необходимо выбрать элемент «Соответствие файлов» («File Match») из раскрывающегося списка «Тип соответствия», то есть «Match type», остановиться на типе «Файл существует» («file exists»), а затем в соответствующем текстовом поле локализовать файл с настройками этого браузера, то есть файл operaprefs.ini. Вот только если вы выбираете файл при помощи соответствующего диалогового окна, обязательно обратите внимание на то, чтобы в текстовом поле с путями вместо учетной записи текущего пользователя было прописано %LogonUser%. В противном случае будет выполняться поиск файла для указанной вами учетной записи, что практически во всех случаях приведет к ошибке. Диалоговое окно редактора нацеливания изображено на следующей иллюстрации:Рис. 5. Диалоговое окно редактора нацеливания

- В первом элементе предпочтения имя свойства должно быть Click to Minimize, а его значение должно быть 1;

- Во втором элементе предпочтения имя свойства — Cookies Directory, а значение — {SmallPreferences}Cookies.

Рис. 6. Редактор управления групповыми политиками после создания всех элементов предпочтенийgpupdateРис. 7. Измененный файл operaprefs.ini

Принцип работы с групповыми политиками

Рассматриваемый в этой статье инструмент позволяет применять множество самых разнообразных параметров. К сожалению, большинство из них понятно только профессионалам, использующим групповые политики в рабочих целях. Однако и обычному пользователю есть что настроить, используя некоторые параметры. Разберем несколько простых примеров.

Изменение окна безопасности Windows

Если в Виндовс 7 зажать сочетание клавиш Ctrl + Alt + Delete, то будет запущено окно безопасности, где осуществляется переход к диспетчеру задач, блокировка ПК, завершение сеанса системы, смена профиля пользователя и пароля.

Каждая команда за исключением «Сменить пользователя» доступна для редактирования путем изменения нескольких параметров. Выполняется это в среде с параметрами или путем изменения реестра. Рассмотрим оба варианта.

- Откройте редактор.

- Перейдите в папку «Конфигурация пользователя», «Административные шаблоны», «Система» и «Варианты действий после нажатия Ctrl + Alt + Delete».

Откройте любую необходимую политику в окне справа.

В простом окне управления состоянием параметра поставьте галочку напротив «Включить» и не забудьте применить изменения.

Пользователям, у которых нет редактора политик, все действия нужно будет выполнять через реестр. Давайте рассмотрим все действия пошагово:

- Перейдите к редактированию реестра.

Подробнее: Как открыть редактор реестра в Windows 7

Перейдите к разделу «System». Он находится по этому ключу:

Там вы увидите три строки, отвечающие за появление функций в окне безопасности.

Откройте необходимую строку и поменяйте значение на «1», чтобы активировать параметр.

После сохранения изменений деактивированные параметры больше не будут отображаться в окне безопасности Windows 7.

Изменения панели мест

Многие используют диалоговые окна «Сохранить как» или «Открыть как». Слева отображается навигационная панель, включая раздел «Избранное». Данный раздел настраивается стандартными средствами Windows, однако это долго и неудобно. Поэтому лучше воспользоваться групповыми политиками для редактирования отображения значков в данном меню. Редактирование происходит следующим образом:

- Перейдите в редактор, выберите «Конфигурация пользователя», перейдите к «Административные шаблоны», «Компоненты Windows», «Проводник» и конечной папкой будет «Общее диалоговое окно открытия файлов».

Здесь вас интересует «Элементы, отображаемые в панели мест».

Поставьте точку напротив «Включить» и добавьте до пяти различных путей сохранения в соответствующие строки. Справа от них отображается инструкция правильного указания путей к локальным или сетевым папкам.

Теперь рассмотрим добавление элементов через реестр для пользователей, у которых отсутствует редактор.

- Перейдите по пути:

Выберите папку «Policies» и сделайте в ней раздел comdlg32.

Перейдите в созданный раздел и сделайте внутри него папку Placesbar.

В этом разделе потребуется создать до пяти строковых параметров и назвать их от «Place0» до «Place4».

После создания откройте каждый из них и в строку введите необходимый путь к папке.

Слежение за завершением работы компьютера

Когда вы завершаете работу за компьютером, выключение системы происходит без показа дополнительных окон, что позволяет не быстрее выключить ПК. Но иногда требуется узнать почему происходит выключение или перезапуск системы. В этом поможет включение специального диалогового окна. Включается оно с помощью редактора или путем изменения реестра.

- Откройте редактор и перейдите к «Конфигурация компьютера», «Административные шаблоны», после чего выберите папку «Система».

В ней нужно выбрать параметр «Отображать диалог слежения за завершением работы».

Откроется простое окно настройки, где необходимо поставить точку напротив «Включить», при этом в разделе параметры во всплывающем меню необходимо указать «Всегда». После не забудьте применить изменения.

Данная функция включается и через реестр. Вам нужно совершить несколько простых действий:

- Запустите реестр и перейдите по пути:

Найдите в разделе две строки: «ShutdownReasonOn» и «ShutdownReasonUI».

Введите в строку с состоянием «1».

В этой статье мы разобрали основные принципы использования групповых политик Виндовс 7, объяснили значимость редактора и сравнили его с реестром. Ряд параметров предоставляет пользователям несколько тысяч различных настроек, позволяющие редактировать некоторые функции пользователей или системы. Работа с параметрами осуществляется по аналогии с приведенными выше примерами.

Опишите, что у вас не получилось.

Наши специалисты постараются ответить максимально быстро.

Управление пользовательскими документами и кэшированием на стороне клиента Править

Групповая политика позволяет перенаправлять некоторые пользовательские каталоги таким образом, чтобы при обращении к ним пользователь на самом деле обращался к сетевым каталогам или определенным местам локальной файловой системы. Набор папок, которые можно перенаправить таким образом, включает в себя:

- Application data

- Desktop (Рабочий стол)

- My Documents (Мои документы)

- My Pictures (Мои рисунки)

- Start Menu (Главное меню).

На вкладке Target (Цель) вы можете выбрать один из трех вариантов перенаправления пользовательской папки.

- No administrative policy specified (административная политика не назначена).

- Basic (базовый). Перенаправляет папку в новое место вне зависимости от того, к какой группе принадлежит пользователь. Новое место должно быть указано с использованием формата UNC. При указании нового места можно использовать такие переменные, как %username%. Таким образом, для разных пользователей папка может быть перенаправлена в разные каталоги, однако все эти каталоги должны располагаться в одной и той же сетевой папке общего доступа.

- Advanced (усложненный). Для разных групп пользователей можно указать разные местоположения папки. Для разных групп можно указать различные UNC-имена. Соответствующие папки могут располагаться на разных серверах.