Рейтинг лучших программ для контроля трафика интернета

Содержание:

- Сравнить два столбца и вывести уникальные значения (Формулы/Formulas)

- Что такое сетевой сниффер

- Применение

- По каким ключевым фразам приходит ваша аудитория

- Как сделать расстояние между границами столбцов равным

- В компьютерной безопасности

- Проблемы с сетевыми снифферами

- Перепродажа сайтов

- Homedale (Windows и macOS)

- Немного теории об Open Graph

- Мониторинг сети с помощью iptraf

- Плюсы и минусы виджета ВКонтакте для сайта

- Пошаговая инструкция, как узнать источники трафика чужого сайта

- Программы для учета на компьютере

- Контрмеры

- Использование статистики

- Интернет-магазин

- Начало работы

- Применение

- Инструменты сетевого анализа трафика

- Где смотреть результаты трекинга трафика

- Заключение

Сравнить два столбца и вывести уникальные значения (Формулы/Formulas)

Что такое сетевой сниффер

Сетевые анализаторы делают моментальные копии данных, передаваемых по сети, без перенаправления или изменения. Некоторые анализаторы работают только с пакетами TCP/IP, но более сложные инструменты работают со многими другими сетевыми протоколами и на более низких уровнях, включая Ethernet.

Несколько лет назад анализаторы были инструментами, которые использовались исключительно профессиональными сетевыми инженерами. В настоящее время такое программное обеспечение доступно бесплатно в сети, они также популярны среди интернет-хакеров и людей, которые интересуются сетевыми технологиями.

Сетевые анализаторы иногда называют сетевыми датчиками, беспроводными анализаторами, анализаторами Ethernet, анализаторами пакетов, анализаторами пакетов или просто инструментами отслеживания.

Применение

В начале 1990-х широко применялся хакерами для захвата пользовательских логинов и паролей, которые в ряде сетевых протоколов передаются в незашифрованном или слабозашифрованном виде. Широкое распространение хабов позволяло захватывать трафик без больших усилий в больших сегментах сети практически без риска быть обнаруженным.

Снифферы применяются как в деструктивных, так и в благих целях. Анализ прошедшего через сниффер трафика позволяет:

- Обнаружить паразитный, вирусный и закольцованный трафик, наличие которого увеличивает загрузку сетевого оборудования и каналов связи (снифферы здесь малоэффективны; как правило, для этих целей используют сбор разнообразной статистики серверами и активным сетевым оборудованием и её последующий анализ).

- Выявить в сети вредоносное и несанкционированное ПО, например, сетевые сканеры, флудеры, троянские программы, клиенты пиринговых сетей и другие (это обычно делают при помощи специализированных снифферов — мониторов сетевой активности).

- Перехватить любой незашифрованный (а порой и зашифрованный) пользовательский трафик с целью получения паролей и другой информации.

- Локализовать неисправность сети или ошибку конфигурации сетевых агентов (для этой цели снифферы часто применяются системными администраторами)

Поскольку в «классическом» сниффере анализ трафика происходит вручную, с применением лишь простейших средств автоматизации (анализ протоколов, восстановление TCP-потока), то он подходит для анализа лишь небольших его объёмов.

По каким ключевым фразам приходит ваша аудитория

Выберите нужную рекламную кампанию как последний значимый источник.

Источник

Это нужно, чтобы учесть только те случаи, когда взаимодействие пользователей с этой кампанией приводило к целевому действию.

Затем настройте группировку по кампаниям и условию показа объявлений, то есть ключевому слову в данном случае:

Всё, что получилось, импортируйте в Excel – дальше работаем с этим файлом.

Обратите внимание на ключи, которые получили меньше 20 кликов – этого количества недостаточно для дальнейшего анализа.

По остальным смотрите:

- Сколько конверсий они принесли и по какой стоимости

- Сколько времени пользователь проводит на сайте

- Сколько страниц он посетил

- Какой процент отказов по этому ключу.

Отключайте ключевики с большим количеством кликов и высоким показателем отказов (от 30% и выше), а также с посещениями не дольше 30 секунд и нулевыми конверсиями. Если целевого трафика мало, нужно доработать семантическое ядро – это касается и поиска, и РСЯ.

Анализировать поисковые объявления Яндекс.Директа и объявления в РСЯ можно только с помощью Мастера отчетов в Директе. В Яндекс.Метрике нет функционала для подсчета показов и CTR.

Как сделать расстояние между границами столбцов равным

В компьютерной безопасности

Анализ трафика также важен для компьютерной безопасности . Злоумышленник может получить важную информацию, отслеживая частоту и время передачи сетевых пакетов. Атака по времени на протокол SSH может использовать информацию о времени для вывода информации о паролях, поскольку во время интерактивного сеанса SSH передает каждое нажатие клавиши в виде сообщения. Время между сообщениями о нажатии клавиш можно изучить с помощью скрытых марковских моделей . Сонг и др. утверждают, что он может восстановить пароль в пятьдесят раз быстрее, чем атака методом грубой силы .

Системы луковой маршрутизации используются для обеспечения анонимности. Анализ трафика может использоваться для атак на анонимные системы связи, такие как анонимная сеть Tor . Адам Бэк, Ульф Мёллер и Антон Стиглик представляют атаки анализа трафика на системы, обеспечивающие анонимность. Стивен Мердок и Джордж Данезис из Кембриджского университета представили исследование, показывающее, что анализ трафика позволяет злоумышленникам определить, какие узлы ретранслируют анонимные потоки. Это снижает анонимность, обеспечиваемую Tor. Они показали, что потоки, не связанные в противном случае, могут быть связаны с одним и тем же инициатором.

Системы ремейлеров также могут быть атакованы посредством анализа трафика. Если наблюдается сообщение, идущее на сервер повторной рассылки, и сообщение идентичной длины (если теперь анонимизированное) выходит из сервера вскоре после этого, аналитик трафика может иметь возможность (автоматически) соединить отправителя с конечным получателем. Существуют различные варианты операций ремейлера, которые могут снизить эффективность анализа трафика.

Проблемы с сетевыми снифферами

Инструменты сетевого сниффинга предлагают отличный способ узнать, как работают сетевые протоколы. Тем не менее, они также обеспечивают легкий доступ к некоторой частной информации, такой как сетевые пароли. Свяжитесь с владельцами, чтобы получить разрешение, прежде чем использовать анализатор в их сети.

Сетевые зонды только перехватывают данные из сетей, к которым подключен их хост-компьютер. На некоторых соединениях снифферы захватывают только трафик, адресованный этому конкретному сетевому интерфейсу. В любом случае, самое важное, что нужно помнить, это то, что любому, кто хочет использовать сетевой анализатор для слежения за трафиком, будет трудно сделать это, если этот трафик зашифрован

Перепродажа сайтов

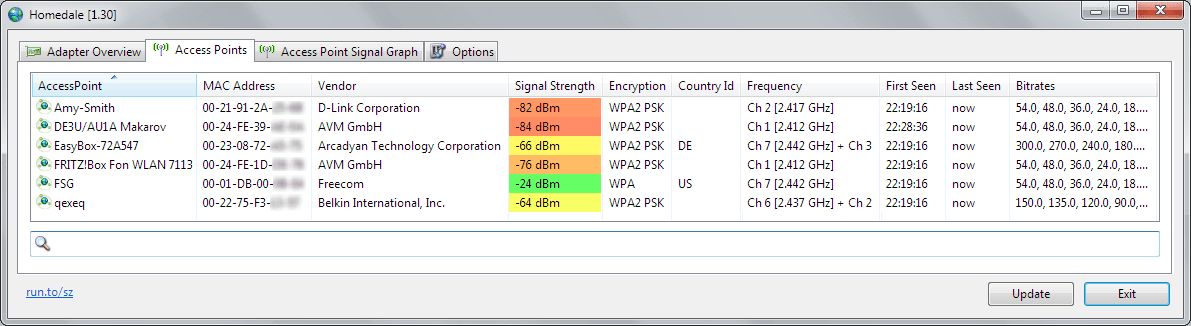

Homedale (Windows и macOS)

Homedale (Windows и macOS)

Программная утилита Homedale — это относительно простой и портативный (не требующий установки) сканер беспроводных сетей для операционных систем Windows (на данный момент доступна версия 1.75) и macOS (на данный момент доступна версия 1.03) с опциональным интерфейсом командной строки. Помимо отображения базовой информации о беспроводных сетях и сигналах, эта утилита также поддерживает определение местоположения с помощью GPS и других технологий позиционирования.

Эта утилита имеет простой графический интерфейс, который напоминает больше диалоговое окно с несколькими вкладками, чем полноценное приложение. На первой вкладке «Адаптеры» отображается список всех сетевых адаптеров, а также их IP-шлюзы и MAC-адреса.

Вкладка «Точки доступа» содержит много важной информации. В ней нет данных о стандарте 802.11 каждой SSID, но здесь вы найдете все поддерживаемые скорости передачи данных, а также номера всех каналов, используемых каждой SSID в данный момент времени, в том числе и с большей шириной канала

Здесь также нет перечисления скрытых сетей, но демонстрируются другие сетевые данные, которые указывают на присутствие скрытых SSID. Также очень полезной функцией является возможность сохранять заметки для отдельных SSID, которые затем могут быть включены в любой экспорт данных.

Во вкладке «График сигнала точки доступа» вы найдете изменение отрицательных значений в дБм для показателя уровня принимаемого сигнала в течение времени для всех выбранных SSID. Реализацию доступа к данной функциональности нельзя назвать очень удобной и интуитивно понятной — выбор беспроводных сетей для наблюдения и сравнения производится с помощью двойного клика на нужной SSID из списка предыдущей вкладки «Точки доступа».

Вкладка «Частота использования» иллюстрирует в реальном времени графическую зависимость используемых каждой SSID частот (для удобства разбитых на каналы) и значений уровня сигнала. Визуализация использования каналов отображается для диапазона 2,4 ГГц и каждого подмножества диапазона 5 ГГц. Свою задачу утилита выполняет — визуально демонстрирует занятость каждого канала, — но было бы удобней, если бы у нас была возможность иметь единое представление о частоте 5 ГГц, вместо разделения на четыре отдельных графика.

Кроме того, Homedale предлагает отличные возможности, как для бесплатного приложения, для экспорта собранных данных. Так, поддерживается сохранение сетевого списка в табличном виде в формате CSV, запись в журнал результатов каждого сканирования (будет полезно, если вы перемещаетесь во время сканирования), а также сохранения изображения каждого графика.

Несмотря на очень простой графический интерфейс пользователя, утилита Homedale предоставляется более расширенные функциональные возможности, чем можно было бы от нее ожидать. Кроме того, хотелось бы отметить довольно впечатляющие, как для бесплатной программы, возможности записи и экспорта данных, а также определения местоположения.

Скачать Homedale: http://www.the-sz.com/products/homedale/

Немного теории об Open Graph

Все данные для OG передаются в мета-тегах, что размещаются в контейнере <head>. Существует 4 таких тега, которые должны быть, иначе не взлетит (или взлетит, но не совсем):

- og:title — название размечаемого объекта (страницы). Аналог и родственник title.

- og:type — тип страницы (объекта) или другими словами обозначение того, что находится на данной странице — страница сайта, видео или аудио файлы. В зависимости от указанного типа может понадобиться ещё метатегов.

- og:image — изображение-иллюстрация для страницы (объекта). Здесь требуется указать прямую ссылку на изображение.

- og:url — каноничный url адрес данной страницы.

Все дополнительные мета-теги называются опциональными — останавливаться на них сейчас не будем, а рассмотрим на примерах позже.

Мониторинг сети с помощью iptraf

iptraf — это одна из самых лучших программ для мониторинга сети в Linux. Она предоставляет очень удобный интерактивный интерфейс, с помощью которого можно наглядно увидеть всю необходимую информацию, причем достаточно подробно. Утилита не поставляется по умолчанию, но она достаточно популярна, поэтому вы можете установить ее из официальных репозиториев. Для этого в Ubuntu выполните команду:

А в CentOS / Red Hat выполните:

После установки утилиты для ее запуска просто наберите в терминале iptraf:

Перед вами откроется интерактивный интерфейс на основе Ncurses, в котором необходимо выбрать нужное действие. Здесь доступны монитор пропускной способности сети, статистика по интерфейсу, статистика по сбоям и монитор локальной сети.

Обратите внимание на нижнюю часть окна, там отображается описание выбранного действия, а также находятся подсказки по горячим клавишам. Например, для просмотра сетевых соединений и статистики трафика для каждого из них выберите «IP traffic moitor». Затем вам будет необходимо выбрать сетевой интерфейс, например, enp2s0:

Например, для просмотра сетевых соединений и статистики трафика для каждого из них выберите «IP traffic moitor». Затем вам будет необходимо выбрать сетевой интерфейс, например, enp2s0:

Дальше вы увидите все IP адреса, с которыми сейчас выполняется взаимодействие. Здесь можно увидеть направление отправки пакетов, количество пакетов и общий объем переданных или полученных данных в байтах.

С помощью других пунктов меню можно посмотреть статистику по интерфейсу или статистику по работе локальной сети. Утилита даже может работать в неразборчивом режиме, чтобы собирать максимум данных про локальную сеть.

Также поддерживаются фильтры, которые позволяют отфильтровывать информацию только по определенному критерию. Например, чтобы создать фильтр откройте меню «Filters», затем выберите «IP…», а дальше «Apply new filter»:

Затем нужно указать имя фильтра:

На следующем этапе вы можете расписать нужные параметры фильтрации:

Чтобы применить фильтр нужно выбрать «Apply filter» и выбрать имя фильтра из списка:

Теперь в любом пункте статистики будет отображаться только та информация, которая подходит под созданный фильтр.

Мониторинг трафика Linux чаще всего выполняется администраторами именно с помощью этой утилиты. Видео про использование утилиты:

Плюсы и минусы виджета ВКонтакте для сайта

1. Какие преимущества дает установка на сайт комментариев ВКонтакте?

Их несколько:

Отсутствие нагрузки на базу данных ресурса. Виджет ВКонтакте не использует ее для хранения комментариев, они остаются на серверах социальной сети

Для динамических сайтов на базе Joomla или WordPress это очень важно, поскольку позволяет избежать избыточной нагрузки на базы данных. Установка виджета возможна на любой сайт, какой бы движок ни использовался

Установка и настройка виджета осуществляются элементарно. Дополнительное продвижение в соцсети – еще одно важное преимущество, которое можно реализовать при помощи комментариев. Небольшая доработка позволит обеспечить их отображение как на странице вашего сайта, так и на странице пользователя ВКонтакте. Кроме того, этот же комментарий, содержащий ссылку на ваш ресурс, будет появляться в новостной ленте друзей этого пользователя. Если учесть, что у многих число друзей достигает нескольких сотен, то возможности продвижения, за которое вам не надо платить, воодушевляют. Идентифицировать комментатора проще простого. При необходимости вы можете просмотреть его профиль и направить личное сообщение через социальную сеть. Благодаря виджету вы будете избавлены от спамных комментариев и токсичных пользователей.

Топ 6 полезных статей для руководителя:

- Как провести мозговой штурм среди сотрудников

- Этапы воронки продаж

- Закон Парето в бизнесе и в жизни

- Что такое трафик и как его посчитать

- Конверсия продаж: 19 причин низкой конверсии

- Обратный звонок на сайте

2. Недостатки виджета комментариев

- Возможность оставлять комментарии есть только у зарегистрированных пользователей соцсети. Правда, с каждым годом актуальность этого минуса снижается: найти человека, у которого нет аккаунта в ВК, становится все сложнее.

- Нельзя получать уведомления на почту о новых комментариях. Устранить этот недостаток можно при помощи плагина для WordPress.

- Далеко не все пользователи захотят, чтобы данные из их профиля ВК отображались на вашем сайте, а потому не станут комментировать материалы. К сожалению, вариантов решения этой проблемы нет, анонимные сообщения не предусмотрены.

Пошаговая инструкция, как узнать источники трафика чужого сайта

Умные предприниматели не только не стесняются копировать чужие “фишки” (если они доказали свою эффективность), но и постоянно учиться на ошибках соперников.

Поэтому трафик-шпионов становится всё больше. Владельцы сайтов активно интересуются посещаемостью конкурентских сайтов, их источниками трафика и поисковыми запросами. В ход идут любые средства, ведь эта информация позволит быстрее и дешевле достичь собственных целей.

На этапе запуска нового проекта анализ статистики — прекрасный способ тестирования выбранной ниши. Отталкиваясь от собранных данных, вы сможете реалистично оценить объём усилий и денег, которые необходимо инвестировать, и предполагаемый охват аудитории (при условии, что вы будете продвигаться по тем же ключевикам, что и конкуренты), а также свой возможный доход и потенциал отрасли в целом.

Исследование трафика сайтов конкурентов приносит и более конкретную практическую пользу, помогая:

-

разработать эффективную рекламную стратегию, объединяющую все удачные находки коллег;

-

принять решение о покупке того или иного портала;

-

оценить целесообразность публикации гостевых постов на своей площадке;

-

прикинуть уровень конверсии у конкурирующих организаций;

-

узнать их сильные стороны и уязвимости;

-

найти эталонный проект, на который следует ориентироваться в плане юзабилити и содержания.

Анализ сайтов конкурентов — это отличный способ поиска оригинальных методов продвижения, лайфхаков и полезных “фишек”, которые можно использовать и для своего проекта.

План SEO-разведки таков:

Шаг 1. Найти своих непосредственных конкурентов.

Это сайты, аналогичные вашему по ключевым параметрам — уровню цен, географическому положению, специфике услуг. Чтобы составить список всех важных факторов, обдумайте прежде всего нюансы собственного бизнеса.

Затем проделайте поиск в «Яндексе» и «Гугле» по ключевым запросам, относящимся к вашей тематике, — в разных вариантах. Посмотрите, какие сайты вывелись в естественной выдаче и рекламных блоках: это и есть ваши соперники.

Шаг 2. Отобрать три — пять сайтов.

Незачем анализировать всё бесконечное множество веб-ресурсов и источников трафика на эти сайты. Сосредоточьтесь на нескольких из них — наиболее качественных, давно существующих ресурсах с хорошей репутацией в отрасли. Лидеры сферы заслуживают вашего особого внимания.

Шаг 3. Изучить трафик этих сайтов.

Вам на помощь придут счётчики аналитических систем, специальные сервисы (платные и бесплатные). Не забывайте и о ручной проверке.

Программы для учета на компьютере

В тот момент, когда интернет перестает работать, первым делом необходимо проверить остаток трафика, если пакет подключения не безлимитный. Никогда не рекомендуется доводить до того, чтобы количество получаемых данных превысило лимит. В противном случае, потребуется тратить лишнее время на оплату дополнительного тарифа и ждать улаживания всех формальностей, чтобы вернуть доступ.

Современные персональные компьютеры в своем большинстве функционируют при помощи установленной операционной системы Windows. Наиболее распространенная и последняя версия — десятая.

Встроенные возможности «Виндовс 10» позволяют без особых проблем контролировать количество данных, которые были потреблены устройством пользователя. Чтобы ознакомиться со статистикой, необходимо выполнить простую последовательность шагов: меню «Пуск» — «Параметры» — «Сеть Интернет». Зайдя в необходимое меню, можно изучить абсолютно всю статистику по конкретному устройству.

Статистика, которая доступна для просмотра, содержит следующие данные:

- количество скачанных гигабайт;

- скорость, на которой происходит доступ к сети;

- программы, расходующие наибольшее количество информации и прочее.

Чтобы вся статистика была доступна постоянно, можно открыть раздел «Использование данных» и закрепить его на рабочем столе компьютера. Система попросит подтвердить действия, необходимо нажать «Да». После этого вся панель мониторинга будет доступна.

Для персонального компьютера можно использовать также сторонние утилиты, позволяющие выполнять контроль доступа в интернет, в локальной сети. Таких программ существует огромное количество, поэтому следует выбрать наиболее оптимальные. Например, можно воспользоваться такими:

- TMeter;

- GlassWire;

- NetLimiter.

Чтобы воспользоваться выбранной программой, следует ее скачать и установить на устройство.

Контрмеры

Трудно победить анализ трафика без шифрования сообщений и маскировки канала. Когда фактические сообщения не отправляются, канал можно замаскировать

, отправив фиктивный трафик, аналогичный зашифрованному трафику, тем самым сохраняя постоянное использование полосы пропускания. «Очень сложно скрыть информацию о размере или времени отправки сообщений. Известные решения требуют, чтобы Алиса отправляла непрерывный поток сообщений с максимальной пропускной способностью, которую она когда-либо будет использовать … Это может быть приемлемо для военных приложений, но это допустимо. не для большинства гражданских приложений «. Проблемы военного и гражданского назначения возникают в ситуациях, когда с пользователя взимается плата за объем отправленной информации.

Даже для доступа в Интернет, где нет платы за пакет, провайдеры делают статистическое предположение, что соединения с сайтов пользователей не будут заняты 100% времени. Пользователь не может просто увеличить пропускную способность ссылки, поскольку маскирование также заполнит ее. Если маскирование, которое часто может быть встроено в сквозные шифровальщики, станет обычной практикой, интернет-провайдерам придется изменить свои предположения о трафике.

Использование статистики

Анализом компьютерной сети называют процесс обработки собранных данных, касающихся функционирования системы

Администратору важно знать слабые места, выявлять вовремя неисправности. Иногда средства контроля стоят обособленно, отдельным программным пакетом

В других случаях лишние денежные траты нецелесообразны. Поэтому набор методик анализа сильно варьируется. Процедура контроля образована двумя этапами:

- Мониторинг – сбор информации.

- Анализ – обработка сведений.

Этап мониторинга требует сбора информации, по большей части проходит автоматически. Проблема решается использованием датчиков, программного обеспечения. Анализ производит человек, используя опыт, обобщённый экспертами. Наработанные решения упрощают процесс анализа. Например, эксперты предлагают несколько критериев сбора статистики:

- Число ошибок.

- Уровень коллизий.

- Укороченные (меньше 64 байт)/удлинённые (свыше 1518 байт) кадры.

- Ошибки контрольной суммы. Несовпадение является следствием некачественных контактов, помех, неисправных портов, поломанного оборудования.

- «Призраки», сформированные наводками.

Очевидно, характер ошибок тесно связан с топологией, протоколами. Приведённые сопровождают сети Ethernet. Соотношение групп дефектов иногда помогает выявить характер неисправности. Типичный процент ошибочных кадров ниже 0,01%. Наличие битых пакетов становится причиной снижения пропускной способности. Местонахождение неполадок выявляют, оценивая количество, тип коллизий:

- Локальная выступает результатом одновременной передачи пакетов несколькими сетевыми картами сегмента. Высокий показатель часто сопутствует повреждённому кабелю.

- Удалённая проникает извне контролируемого сегмента. В сетях Ethernet, сформированных многоповторными повторителями, 100% коллизий относится к данному типу.

- Поздняя (терминология Ethernet) обнаруживается после передачи 64 байт. Чаще позволяет локализовать неисправность, неработоспособность сетевого адаптера. Иногда причиной становится превышение длины кабельной системы, числа промежуточных повторителей.

Число коллизий нормально ниже 5%. Помимо указанных статистических цифр оборудование часто даёт:

- Соотношение протоколов сетевого уровня. Наличие избытка ICMP сопровождает сигнализацию маршрутизаторов об ошибках.

- Основные отправители/получатели.

- Адреса генерации широковещательного трафика.

Интернет-магазин

Поэтому большинство наших клиентов озвучивают нам сумму, больше которой за заказ платить они не могут — в целом или по каждой товарной категории. В таком случае наша цель видоизменяется в «Получить максимальное количество заказов по желаемой стоимости». Теперь, рассчитав стоимость заказа по каждому источнику, мы можем понять, укладываемся ли мы в это требование и есть ли у нас возможность вложить в источник дополнительные средства, чтобы увеличить количество заказов, либо мы уже вышли за пределы рентабельности.

Другим ориентиром в этой ситуации может быть доход. Очевидно, что расход не должен превышать доход по каждому конкретному источнику. Поэтому для каждого источника можно оперировать либо ROI (возврат инвестиций), либо соотношением доходов к расходам. И оценивать уже можно не только с позиции стоимости заказа, но и с позиции рентабельности. И наша задача снова видоизменяется: теперь нам надо «Получить максимальный доход от максимального количества заказов по желаемой стоимости». Определив с таких позиций эффективность каждого источника и проведя несколько итераций корректировки распределения бюджета, в итоге получаем увеличение количества заказов и увеличение дохода.

Рассмотрим это на примере магазина техники, данные по нему приведены ниже:

Если ориентироваться на желаемую стоимость заказа, то удовлетворяют критериям только кампании по телефонам и телевизорам. Если же смотреть на ROI, то мы видим, что оно максимально для кампании по ноутбукам (по ней мы также получили максимальный доход). Плохие показатели по стоимости заказа и ROI в кампаниях по приставкам, электронным книгам и фотоаппаратам. Перераспределяя бюджет с этих кампаний на более эффективные, мы можем добиться приведения стоимости заказов по каждой кампании к желаемым показателям, а также увеличения дохода и рентабельности инвестиций.

Начало работы

Tshark включена в дистрибутивы большинства современных Linux-систем и устанавливается при помощи стандартного менеджера пакетов:

$ sudo apt-get install tshark

Завершив установку, запустим программу:

$ sudo tshark

На консоль будет выводиться список пакетов, захватываемых в режиме реального времени:

Capturing on eth0 0.000000 88:e0:f3:b6:47:c0 -> Broadcast ARP Who has 31.186.98.120? Tell 31.186.98.1 0.322046 5a:58:74:bf:a9:9c -> Broadcast ARP Who has 31.186.98.77? Tell 31.186.98.226 0.351801 31.186.98.235 -> 188.93.16.50 SSH Encrypted response packet len=224 0.352414 188.93.16.50 -> 31.186.98.235 TCP cap > ssh Seq=1 Ack=225 Win=331 Len=0 TSV=194287231 TSER=416767897 0.600054 88:e0:f3:b6:47:c0 -> Broadcast ARP Who has 31.186.98.120? Tell 31.186.98.1 0.622913 Cisco_0d:0d:96 -> PVST+ STP Conf. Root = 32768/398/00:21:1c:0d:0d:80 Cost = 0 Port = 0×8016 0.800377 88:e0:f3:b6:47:c0 -> Broadcast ARP Who has 31.186.98.107? Tell 31.186.98.1 1.320775 31.186.98.235 -> 188.93.16.50 SSH Encrypted response packet len=528 1.321507 188.93.16.50 -> 31.186.98.235 TCP cap > ssh Seq=1 Ack=753 Win=331 Len=0 TSV=194287474 TSER=416768866 1.322109 5a:58:74:bf:a9:9c -> Broadcast ARP Who has 31.186.98.77? Tell 31.186.98.226 1.400654 88:e0:f3:b6:47:c0 -> Broadcast ARP Who has 31.186.98.107? Tell 31.186.98.1 1.589797 Cisco_0d:0d:96 -> PVST+ STP Conf. Root = 32768/401/00:21:1c:0d:0d:80 Cost = 0 Port = 0×8016 2.100769 88:e0:f3:b6:47:c0 -> Broadcast ARP Who has 31.186.98.107? Tell 31.186.98.1 2.322163 5a:58:74:bf:a9:9c -> Broadcast ARP Who has 31.186.98.77? Tell 31.186.98.226 2.322764 31.186.98.235 -> 188.93.16.50 SSH Encrypted response packet len=720 2.323594 188.93.16.50 -> 31.186.98.235 TCP cap > ssh Seq=1 Ack=1473 Win=331 Len=0 TSV=194287724 TSER=416769868 2.520048 88:e0:f3:b6:47:c0 -> Broadcast ARP Who has 31.186.98.64? Tell 31.186.98.1 2.635370 Cisco_0d:0d:96 -> PVST+ STP Conf. Root = 32768/398/00:21:1c:0d:0d:80 Cost = 0 Port = 0×8016 3.200299 88:e0:f3:b6:47:c0 -> Broadcast ARP Who has 31.186.98.64? Tell 31.186.98.1 3.451774 31.186.98.235 -> 188.93.16.50 SSH Encrypted response packet len=528

Как видно из приведенного вывода, tshark показывает информацию обо всех пакетах подряд, в том числе и о тех, которые в данный момент нам совершенно не нужны. С помощью специальных опций можно сделать так, чтобы на консоль выводилась только та информация, которая нам действительно требуется.

Применение

В начале 1990-х широко применялся хакерами для захвата пользовательских логинов и паролей, которые в ряде сетевых протоколов передаются в незашифрованном или слабозашифрованном виде. Широкое распространение хабов позволяло захватывать трафик без больших усилий в больших сегментах сети практически без риска быть обнаруженным.

Снифферы применяются как в деструктивных, так и в благих целях. Анализ прошедшего через сниффер трафика позволяет:

- Обнаружить паразитный, вирусный и закольцованный трафик, наличие которого увеличивает загрузку сетевого оборудования и каналов связи (снифферы здесь малоэффективны; как правило, для этих целей используют сбор разнообразной статистики серверами и активным сетевым оборудованием и её последующий анализ).

- Выявить в сети вредоносное и несанкционированное ПО, например, сетевые сканеры, флудеры, троянские программы, клиенты пиринговых сетей и другие (это обычно делают при помощи специализированных снифферов — мониторов сетевой активности).

- Перехватить любой незашифрованный (а порой и зашифрованный) пользовательский трафик с целью получения паролей и другой информации.

- Локализовать неисправность сети или ошибку конфигурации сетевых агентов (для этой цели снифферы часто применяются системными администраторами)

Поскольку в «классическом» сниффере анализ трафика происходит вручную, с применением лишь простейших средств автоматизации (анализ протоколов, восстановление TCP-потока), то он подходит для анализа лишь небольших его объёмов.

Инструменты сетевого анализа трафика

Wireshark (ранее известный как Ethereal) широко известен как самый популярный в мире анализатор сети. Это бесплатное приложение с открытым исходным кодом, которое отображает данные трафика с цветовой кодировкой, чтобы указать, какой протокол использовался для его передачи.

В сетях Ethernet его пользовательский интерфейс отображает отдельные кадры в нумерованном списке и выделяется отдельными цветами независимо от того, отправляются ли они по TCP, UDP или другим протоколам.

Wireshark также группирует потоки сообщений, отправляемые туда и обратно между источником и пунктом назначения (которые со временем перемешиваются с трафиком из других соединений).

Wireshark поддерживает перехват трафика через кнопочный интерфейс запуска/остановки. Инструмент также содержит параметры фильтрации, которые ограничивают данные, отображаемые и включаемые в записи. Это критическая функция, поскольку большая часть сетевого трафика содержит обычные управляющие сообщения, которые не представляют интереса.

За эти годы было разработано много различных приложений для зондирования. Вот несколько примеров:

- tcpdump (инструмент командной строки для Linux и других операционных систем на основе Unix)

- CloudShark

- Cain and Abel

- Microsoft Message Analyzer

- CommView

- OmniPeek

- Capsa

- Ettercap

- PRTG

- Free Network Analyzer

- NetworkMiner

- IP Tools

Некоторые из этих инструментов сетевого анализа являются бесплатными, в то время как другие чего-то стоят или имеют бесплатную пробную версию. Кроме того, некоторые из этих программ больше не поддерживаются и не обновляются, но всё ещё доступны для скачивания.

Где смотреть результаты трекинга трафика

Яндекс.Метрика показывает данные по переходам в отчетах по источникам:

Так они выглядят в разрезе параметров:

Первый уровень – utm_source, затем при нажатии на плюс – utm_medium, следующий уровень – кампания и т.д.

Обратите внимание: наличие меток в рекламной ссылке никак не повлияет на модерацию в Яндекс.Директе.

В Google Analytics данные по UTM-меткам собираются в отчете по источникам трафика:

По умолчанию в отчете отображаются источник и канал — utm_source и utm_medium соответственно. Чтобы посмотреть данные в других срезах, кликните на нужный или на «Другое»:

В отчетах рекомендуем смотреть показатель отказов, глубину просмотра и время на сайте, а также количество конверсий, если у вас настроены цели.

Высоких вам конверсий!